Qu’est-ce que la gestion des vulnérabilités ?

La gestion des vulnérabilités est un processus régulier et continu consistant à identifier, évaluer, signaler, gérer et corriger les vulnérabilités de sécurité des endpoints, des workloads et des systèmes. En général, les équipes de sécurité utilisent un outil de gestion des vulnérabilités pour détecter les vulnérabilités et mettent en place différents processus pour les corriger.

Un programme de gestion des vulnérabilités efficace s’appuie sur la cyberveille et la connaissance des opérations informatiques et commerciales pour prioriser les risques et corriger les vulnérabilités au plus vite.

Quelle est la différence entre une vulnérabilité, un risque et une menace ?

Une vulnérabilité, selon la définition de l’Organisation internationale de normalisation (ISO 27002), est « un point faible d’une ressource ou d’un groupe de ressources susceptible d’être exploité par une ou plusieurs menaces ».

Une menace est un élément ou un événement capable d’exploiter une vulnérabilité.

Un risque est le résultat de l’exploitation d’une vulnérabilité par une menace. Il s’agit des dommages susceptibles d’être causés par l’exploitation d’une vulnérabilité ouverte par une menace.

Notation et classement des vulnérabilités

Le système CVSS (Common Vulnerability Scoring System) est une norme sectorielle gratuite et ouverte utilisée par CrowdStrike et de nombreux autres éditeurs de solutions de cybersécurité pour évaluer et communiquer la gravité et les caractéristiques des vulnérabilités logicielles. Le score de base du CVSS, compris entre 0,0 et 10,0, est associé par la NVD (National Vulnerability Database) à un indice de gravité. Les scores et les indices associés du système CVSS 3.0 sont présentés ci-après :

La NVD fournit également une bibliothèque des failles et vulnérabilités communes (CVE, Common Vulnerabilities and Exposures) régulièrement mise à jour, qui contient des classements et d’autres informations connexes (fournisseur, nom de produit, version, etc.). La liste des CVE est établie par MITRE Corporation, un organisme à but non lucratif qui a commencé à documenter les CVE en 1999. Cet organisme fournit des informations de base sur chaque vulnérabilité et est automatiquement synchronisé avec la NVD.

Différence entre gestion des vulnérabilités et évaluation des vulnérabilités

La gestion des vulnérabilités et l’évaluation des vulnérabilités sont deux opérations bien distinctes. La gestion des vulnérabilités est un processus continu, tandis que l’évaluation des vulnérabilités est une analyse ponctuelle d’un hôte ou d’un réseau. Cette évaluation est effectuée dans le cadre du processus de gestion des vulnérabilités, et non l’inverse.

Processus de gestion des vulnérabilités

Ce processus comprend plusieurs phases, que doivent respecter les programmes de gestion des vulnérabilités. Si la définition de chaque phase du cycle peut être différente, le processus global est généralement identique, même si la terminologie varie.

Travaux préparatoires en vue de l’élaboration d’un programme de gestion des vulnérabilités

Le Vulnerability Management Guidance Framework de Gartner définit les étapes préparatoires au lancement du processus :

- Étape 1. Déterminer la portée du programme

- Étape 2. Définir les rôles et responsabilités

- Étape 3. Choisir les outils d’évaluation des vulnérabilités

- Étape 4. Créer et affiner les règles et accords de niveau de service (SLA)

- Étape 5. Identifier les sources contextuelles des ressources

Cette phase préparatoire évalue et analyse les ressources, les processus et les outils existants afin d’identifier les failles.

Pendant cette phase, le professionnel de la sécurité doit déterminer la portée du programme au moyen des questions suivantes :

- Quelles sont les ressources concernées par l’évaluation des vulnérabilités ?

- Quelles sont les ressources ou hôtes à protéger en priorité ?

- Qui sera en charge de la gestion de ce programme ? Quels sont les rôles et responsabilités des collaborateurs en question ?

- En cas de détection d’une vulnérabilité, de quel délai disposerons-nous pour la corriger ? Quels sont les accords de niveau de service (SLA) et règles à définir ? À quelle fréquence l’évaluation des vulnérabilités ou des points faibles des ressources doit-elle être effectuée ?

- De quels outils ou logiciels avons-nous besoin pour gérer ou analyser efficacement les hôtes ?

- Quels sont, pour chaque type de ressource, les éléments à protéger ? Ou tout simplement, quel est le contexte des ressources que nous souhaitons gérer ?

Ces informations serviront de base à l’implémentation d’un processus de gestion des vulnérabilités.

Les cinq étapes du cycle de gestion des vulnérabilités

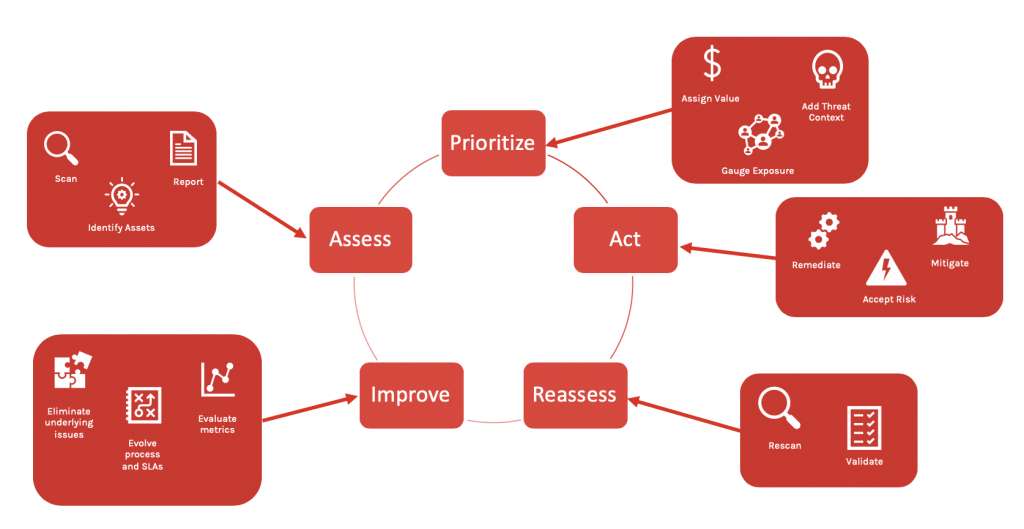

Les cinq phases principales du cycle de gestion des vulnérabilités sont les suivantes :

- Étape 1. Évaluer

- Étape 2. Prioriser

- Étape 3. Agir

- Étape 4. Réévaluer

- Étape 5. Perfectionner

EN SAVOIR PLUS

Pour en savoir plus sur chaque étape du processus et son rôle dans le programme de votre entreprise, consultez la page ci-après :Cycle de vie de la gestion des vulnérabilités

Caractéristiques indispensables d’une solution de gestion des vulnérabilités

La gestion de l’exposition aux vulnérabilités connues incombe principalement à un gestionnaire des vulnérabilités. Bien que la gestion des vulnérabilités ne se résume pas à la simple exécution d’un outil d’analyse, un outil ou un kit d’outils de haute qualité permettra d’améliorer considérablement l’implémentation et le bon déroulement d’un programme de gestion des vulnérabilités.

Le marché regorge d’options et de solutions, affirmant toutes posséder des fonctionnalités de pointe. Les critères suivants peuvent orienter votre décision au moment de choisir une solution de gestion des vulnérabilités :

Rapidité. Un outil de gestion des vulnérabilités qui n’arrive pas à détecter les vulnérabilités rapidement n’a pas beaucoup d’utilité et ne contribue pas à la protection globale de l’entreprise. C’est souvent le point faible des analyseurs déployés sur le réseau. Les analyses sont lentes et consomment une grande partie de la bande passante de l’entreprise avant de livrer des résultats qui sont parfois déjà obsolètes. Il est préférable de choisir une solution qui s’appuie sur un agent léger plutôt que sur un réseau.

Impact sur les performances des endpoints. Les éditeurs de solutions d’analyse des vulnérabilités sont de plus en plus nombreux à proposer des solutions basées sur un agent. Malheureusement, la plupart de ces agents sont tellement volumineux qu’ils dégradent considérablement les performances des endpoints. Il convient donc de choisir un outil basé sur un agent léger, qui n’occupe que très peu d’espace sur l’endpoint afin de minimiser l’impact sur la productivité.

Visibilité complète en temps réel. Vous devez être en mesure d’identifier instantanément les ressources vulnérables. Les outils de gestion des vulnérabilités d’ancienne génération peuvent entraver la visibilité. Les analyses réseau prennent du temps et fournissent des résultats obsolètes, les agents encombrants ralentissent la productivité de l’entreprise et les rapports volumineux ne favorisent pas une correction rapide des vulnérabilités. Une technologie sans analyse telle que Falcon Spotlight permet à votre équipe de visualiser et d’exploiter les données en temps réel. Un tableau de bord interactif unique doté de fonctionnalités de recherche et de filtrage vous permet de prendre des mesures immédiates pour combler les failles potentiellement dangereuses pour la sécurité de votre entreprise. Étant donné l’absence d’analyse, la solution fonctionne en continu pour identifier les points faibles et les vulnérabilités.

La simplicité est la clé du succès. Le temps des ensembles complexes d’outils et de solutions de sécurité utilisables uniquement par du personnel spécialisé est révolu. Nombreuses sont les entreprises qui recourent aujourd’hui à une plateforme intégrant des outils de gestion des vulnérabilités et d’autres fonctionnalités de sécurité pour la cyberhygiène, la détection et l’intervention sur les endpoints, le contrôle des terminaux, etc. Votre entreprise est ainsi à l’abri des attaques liées à des systèmes non protégés.

FICHE TECHNIQUE FALCON SPOTLIGHT

Téléchargez la fiche technique Falcon Spotlight pour découvrir l’approche de CrowdStrike en matière de gestion des vulnérabilités.

Télécharger