Les entreprises actuelles sont plus que jamais menacées par les attaques de cybersécurité et les compromissions de données. Le vol de données et les attaques de ransomware à partir de failles et de vulnérabilités peuvent causer des millions de dollars de préjudice pour les entreprises.

Mais que sont exactement les failles et vulnérabilités ? Une vulnérabilité peut se décrire comme une défaillance ou une faiblesse au sein d’un système informatique ou d’un logiciel qui donne des niveaux d’accès indésirables à un utilisateur. Les vulnérabilités permettent aux cyberattaquants de commettre des actes dévastateurs sur un système informatique ou un réseau, comme l’installation de logiciels malveillants ou l’accès non autorisé à des informations.

Une faille est une erreur de configuration qui permet aux cyberattaquants d’accéder à un système informatique ou aux données stockées sur ce dernier. Prenons l’exemple d’un système de stockage dans le cloud faiblement sécurisé qui laisse donc la porte ouverte aux cyberattaquants pour accéder à des données sensibles. Un autre exemple concernerait un port réseau ouvert sur un serveur exploité par la suite via l’installation d’un logiciel malveillant de commande et de contrôle.

En d’autres termes, une faille est une vulnérabilité activement exploitée par les cyberattaquants.

Les applications que nous utilisons au quotidien sont sujettes à des failles et vulnérabilités en raison de leur nature complexe et de la brièveté des cycles de développement à chaque nouvelle version. Conscients de cela, les fournisseurs tendent à rapidement développer et publier des correctifs contre ces vulnérabilités, et ce dès leur détection. Pour cette raison, les développeurs ont appelé à la création d’un outil de communication efficace concernant les vulnérabilités récemment découvertes. Ainsi furent créées les failles et vulnérabilités communes (CVE, Common Vulnerabilities and Exposures), un cadre international dans le but de maintenir à jour un registre de toutes les failles et vulnérabilités connues en matière de sécurité informatique.

Dans cet article, nous définirons les CVE et ce qui les rend essentielles pour le signalement et la publication des vulnérabilités. Nous apprendrons également à utiliser les CVE et mentionnerons les meilleurs outils de veille des dernières menaces de sécurité.

Commençons par un bref aperçu des CVE.

Vue d’ensemble des CVE : concepts de base

Selon le rapport de Deloitte, la plupart des entreprises consacrent environ 10 % de leur budget informatique annuel à la cybersécurité. Pour les entreprises de taille moyenne à grande, cela représente une somme considérable. Une des manières de réduire ces coûts consiste à tenir à jour une base de données des vulnérabilités connues.

Une base de données centralisée gérée par la MITRE Corporation

Les CVE sont gérées par la MITRE Corporation et financées en partie par le ministère américain de la sécurité intérieure. Les CVE sont devenues une source d’information indispensable pour les professionnels de la cybersécurité du monde entier. Les développeurs et entreprises comptent sur les CVE pour recevoir des mises à jour critiques de sécurité, rester informés sur les systèmes compromis et implémenter des mesures préventives pour contrecarrer les attaques malveillantes.

Bien que la MITRE gère une liste des CVE actuelles, elle ne recherche pas activement les nouvelles vulnérabilités des applications. Cette tâche incombe aux personnes ou aux entreprises de la communauté des logiciels open source qui consacrent leur temps et leur énergie à débusquer les failles des applications et à les signaler à leurs fournisseurs.

Les autorités de numérotation CVE (CNA)

L’autre rôle de la MITRE Corporation dans le programme CVE consiste à gérer les autorités de numérotation CVE (CNA). Les CNA sont des entreprises internationales également partenaires du programme CVE. Les CNA font généralement partie de grands groupes (comme Microsoft, Oracle ou Apple) et servent essentiellement de lien entre les individus découvreurs d’une nouvelle vulnérabilité et la communauté CVE. Ils contribuent au processus de découverte en examinant et en soumettant des documents sur la vulnérabilité, ainsi qu’en publiant les CVE.

Les CNA sont également chargées d’attribuer des identifiants uniques aux nouvelles CVE. Cet identifiant vous permet de trouver toutes les informations utiles sur une faille ou vulnérabilité. Les différentes bases de données CVE mondiales utilisent ces identifiants pour détailler des informations sur les CVE. Citons notamment :

- La sévérité

- Les systèmes logiciels affectés

- La procédure de correction de la vulnérabilité et de limitations des dégâts

Créées pour le partage et l’information

Les CVE ont été créées pour partager des informations et des détails techniques sur ces vulnérabilités avec l’ensemble de la communauté. Elles visent à informer tout un chacun des menaces les plus récentes et à enseigner comment se défendre contre les risques sans cesse renouvelés.

Ces vulnérabilités peuvent provenir aussi bien de logiciels open source abandonnés que d’applications commerciales. Les développeurs logiciel utilisent souvent des bibliothèques et des dépendances tierces pour développer leurs applications. L’avantage majeur d’un système centralisé de signalement des CVE réside dans sa capacité d’alerte universelle en simultané à propos des applications ou les bibliothèques vulnérables.

Exemples de CVE

Le récent rapport sur la vulnérabilité Log4j (CVE-2021-44228) est un exemple classique de CVE. Il contient des informations détaillées au sujet d’une vulnérabilité du très populaire cadre de journalisation Java, Apache Log4j. De nombreux fournisseurs de services comme AWS, Cloudflare et Twitter ont subi les conséquences de cette vulnérabilité.

Un autre exemple est la vulnérabilité ProxyShell. Elle a touché les serveurs Microsoft Exchange en permettant l’exécution de code à distance. Elle a été signalée via CVE-2021-34473, CVE-2021-34523 et CVE-2021-31207.

Intégrer la recherche CVE dans le processus d’intégration continue/distribution continue (CI/CD)

L’un des meilleurs cas d’usage des CVE consiste à les inclure dans votre pipeline de développement et de déploiement d’applications. Comme nous l’avons déjà mentionné, les applications ont souvent tendance à utiliser des packages ou des bibliothèques présentant des vulnérabilités. En incluant la fonction de recherche CVE dans le pipeline CI/CD, les développeurs sont en mesure d’automatiser les tests de sécurité, d’empêcher le code de fusionner avec le référentiel de code et de recevoir des alertes.

Quels sont les critères d’une CVE ?

Avant de valider et de publier une CVE, celle-ci doit répondre à un ensemble de critères spécifiques. Le respect de ces exigences permet de faire la distinction entre bugs et vulnérabilités. En tant que CNA, vous souhaitez éviter de consulter d’innombrables rapports CVE pour découvrir que la plupart d’entre elles sont des bugs que les développeurs peuvent corriger en modifiant quelques lignes de code. Voici quelques-uns des critères qui permettent d’établir une CVE.

Réparabilité

La vulnérabilité doit être réparable. Autrement dit, l’utilisateur final devrait pouvoir résoudre le problème en installant une mise à jour logicielle contenant un correctif pour cette vulnérabilité.

Preuves tangibles

L’entité qui dépose le rapport doit être en mesure de prouver l’existence de la vulnérabilité présumée à l’aide de documents ou de produire la confirmation de l’éditeur du logiciel.

Effet limité

La vulnérabilité ne doit affecter qu’un seul logiciel ou code base. Si elle touche plusieurs produits, elle doit être divisée en différentes CVE.

Il convient de noter que même si une vulnérabilité remplit tous ces critères, il est possible qu’elle ne soit pas publiée immédiatement. Retarder la publication peut donner au fournisseur le temps de développer un correctif. Cela lui permet d’annoncer le correctif en même temps que la diffusion publique de la CVE.

De nombreuses entreprises organisent également des programmes de prime aux bugs pour encourager la communauté à débusquer et signaler les vulnérabilités. Les chasseurs de prime aux bugs sont des experts en cybersécurité qui effectuent des tests approfondis afin d’identifier les menaces et les failles dans une application.

Qu’est-ce que le système CVSS (Common Vulnerability Scoring System) ?

Il existe des CVE de différents types, de différents niveaux de sévérité et toutes nécessitent différents degrés d’attention. Étant donné que des CVE sont publiées en permanence, le système CVSS aide à déterminer leur niveau de priorité.

Le CVSS est un système de numérotation permettant d’attribuer des niveaux de priorité et de sévérité aux CVE. Il consiste à attribuer un nombre compris entre 0,0 et 10,0 à une CVE, indiquant ainsi son niveau de sévérité. Une vulnérabilité dont le score CVSS est compris entre 9,0 et 10,0 est considérée comme critique et requiert une intervention immédiate.

Le CVSS aide les entreprises à planifier la gestion des risques et les stratégies de réponse, ainsi qu’à prioriser leurs cycles d’application de correctifs. De nombreux avis de sécurité publient des listes de CVE classées selon les scores CVSS, avec les vulnérabilités les plus graves en haut de ces listes.

Comment fonctionnent les CVE ?

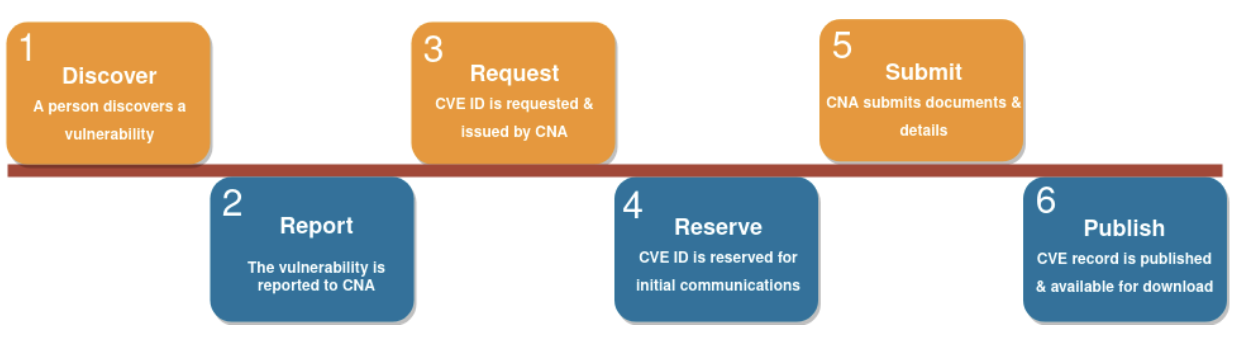

Une fois découverte, une vulnérabilité doit passer par un cycle de vie normalisé CVE avant publication. L’image ci-dessous décrit un flux simplifié.

Découverte : le processus commence par la découverte d’une vulnérabilité par une personne ou une entreprise.

Rapport : l’individu ou l’entité à l’origine de la découverte dépose un rapport auprès d’un partenaire du programme CVE.

Demande : le partenaire CVE (CNA) attribue un identifiant à la vulnérabilité.

Réservation : l’identifiant est réservé à cette vulnérabilité précise et sert à l’évaluation préliminaire de la CVE ainsi qu’à toutes les communications liées entre les différents acteurs.

Envoi : le partenaire CVE examine les documents relatifs à la vulnérabilité. Ceux-ci sont notamment censés contenir toutes les informations nécessaires pour prouver l’existence de la vulnérabilité ou de la faille, la cause première, le type de cybermenace et son impact.

Publication : après vérification de l’ensemble des informations documentées, la CNA publie le CVE.

Les défis de la veille des CVE

Les CVE offrent de précieuses informations sur les dernières vulnérabilités des systèmes informatiques. Cependant, elles sont trop nombreuses à trier chaque semaine, et tous les CVE ne s’appliquent pas forcément à l’environnement de votre organisation. Ces annonces ne sont efficaces que si vous pouvez vous tenir à jour sur ces sujets.

La United States Computer Emergency Readiness Team (US-CERT) est l’une des organisations qui fournissent des services de conseil en sécurité publique sur les CVE. Celle-ci envoie une lettre d’information hebdomadaire contenant les dernières CVE classées par sévérité. Pour rester informé, vous pouvez aussi vous abonner au flux RSS de la CERT/CC Vulnerability Notes Database pour recevoir des notifications en temps réel.

Les plateformes de gestion des vulnérabilités peuvent accroître l’efficacité des initiatives de sécurité informatique de votre entreprise. Ces plateformes évaluent, recherchent et signalent en permanence les vulnérabilités actives au sein de votre infrastructure et de vos applications. Les tableaux de bord graphiques vous aident à obtenir une vue d’ensemble de la situation actuelle en matière de cybermenaces, à suivre les vulnérabilités et à recevoir des procédures concernant les correctifs.

Solutions CVE

Les CVE jouent un rôle majeur dans la diffusion d’informations sur les nouvelles vulnérabilités. Elles sont essentielles à la lutte d’une entreprise contre les cybermenaces.

Les plateformes unifiées de gestion des cybermenaces et des vulnérabilités comme CrowdStrike vous aident à rechercher les CVE et à analyser en temps voulu les profils des cybercriminels. CrowdStrike Falcon® Spotlight offre une analyse en temps réel des cybermenaces pour votre infrastructure et vos applications informatiques. Pour en savoir plus, démarrez votre évaluation gratuite.