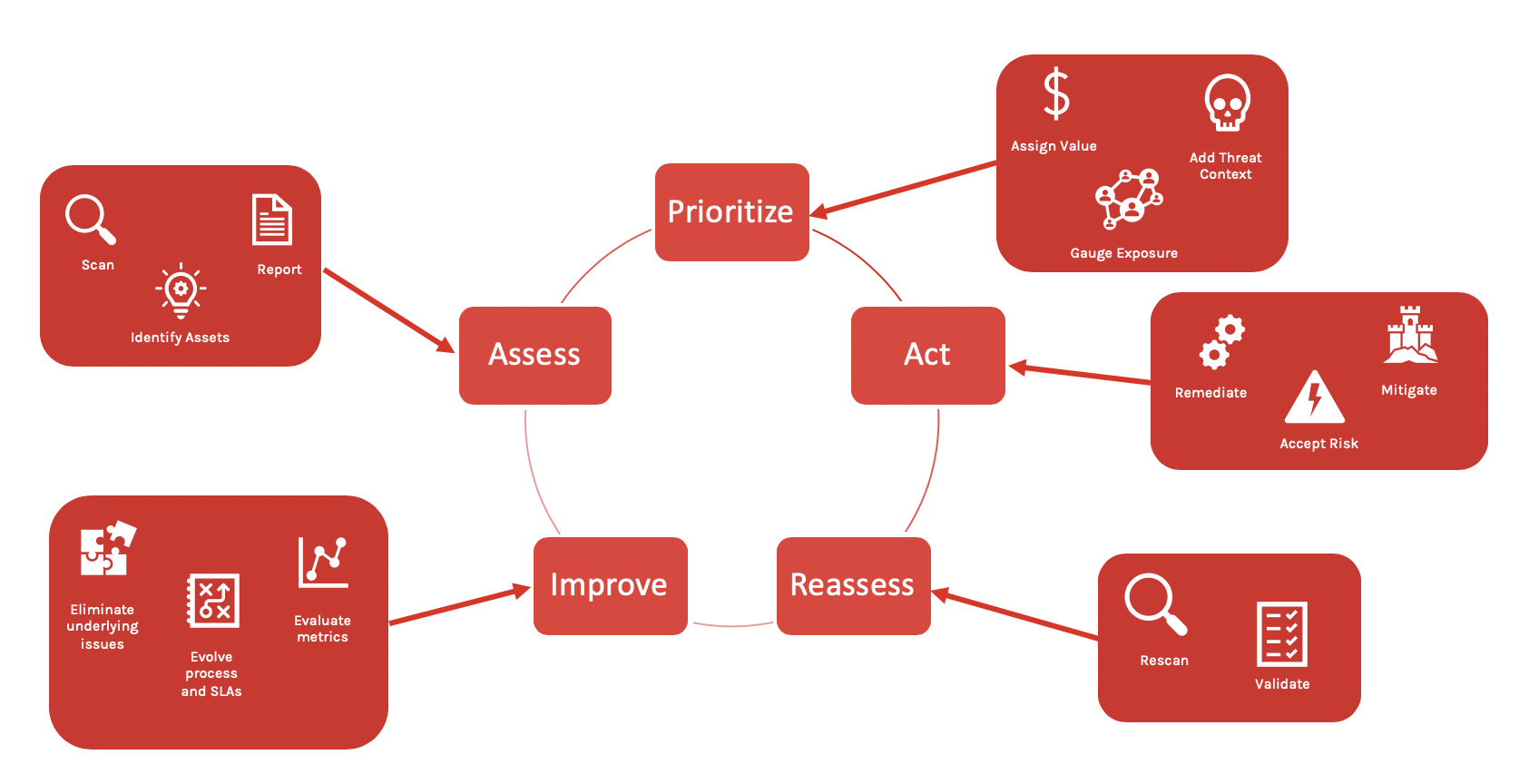

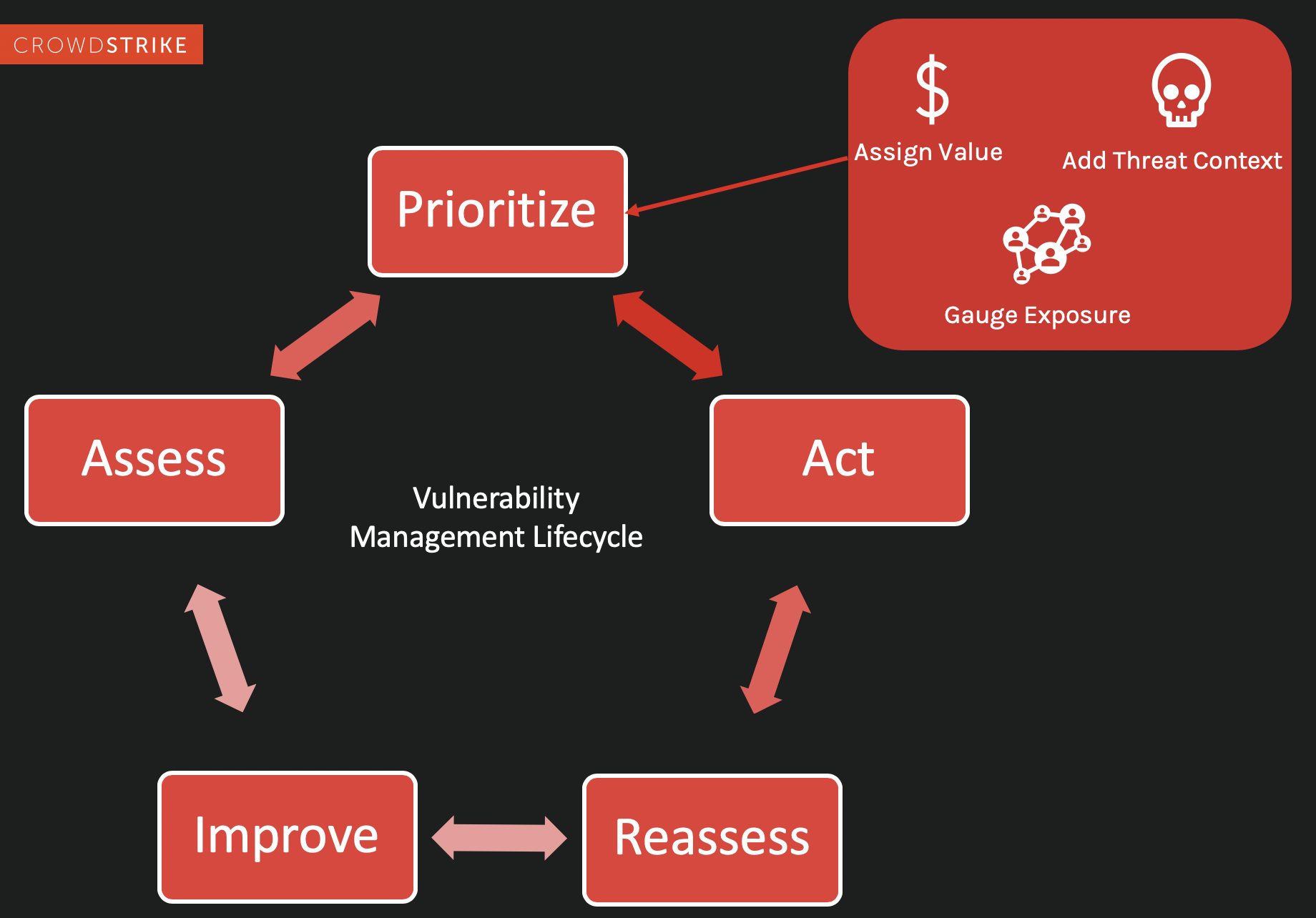

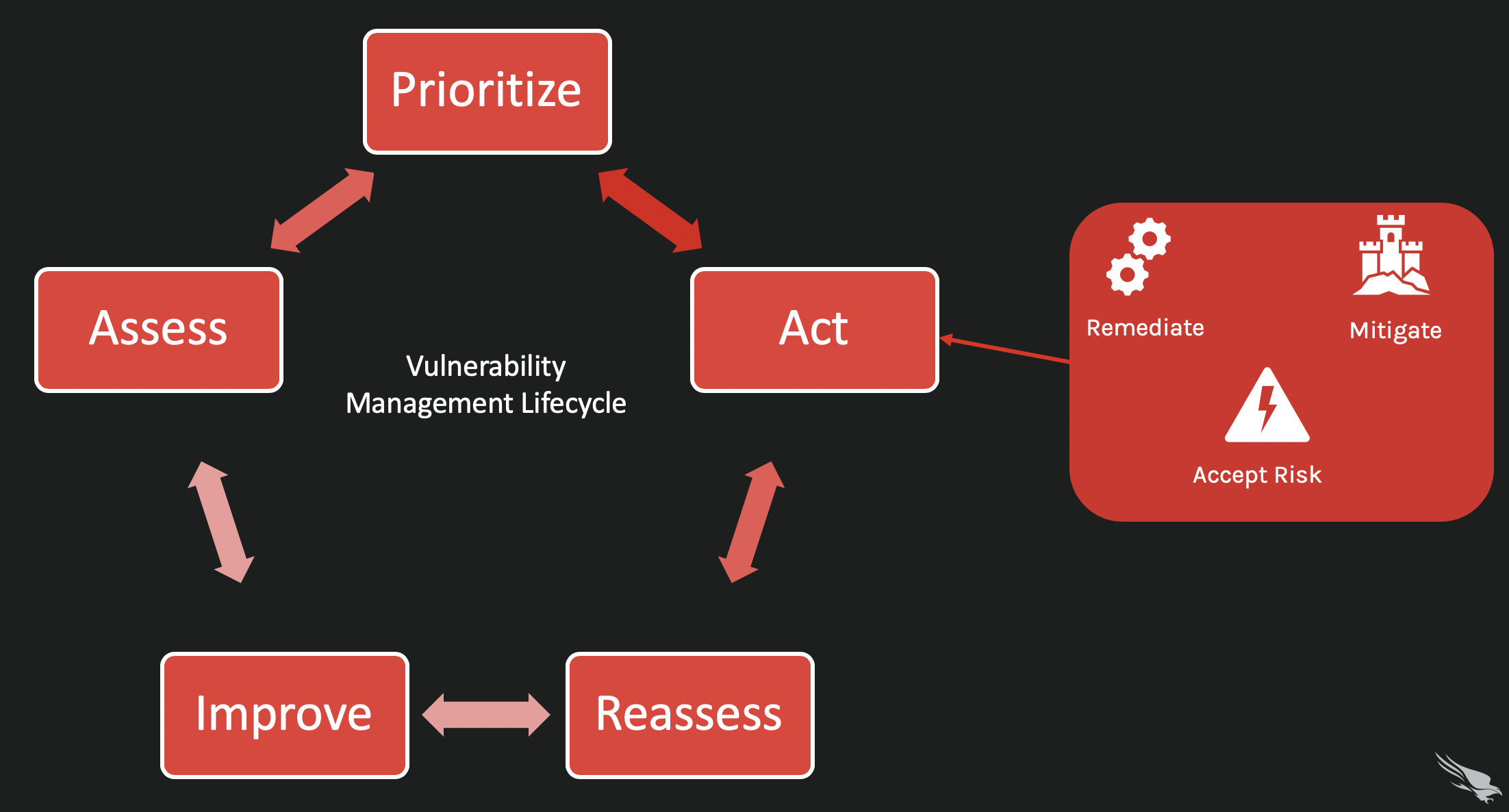

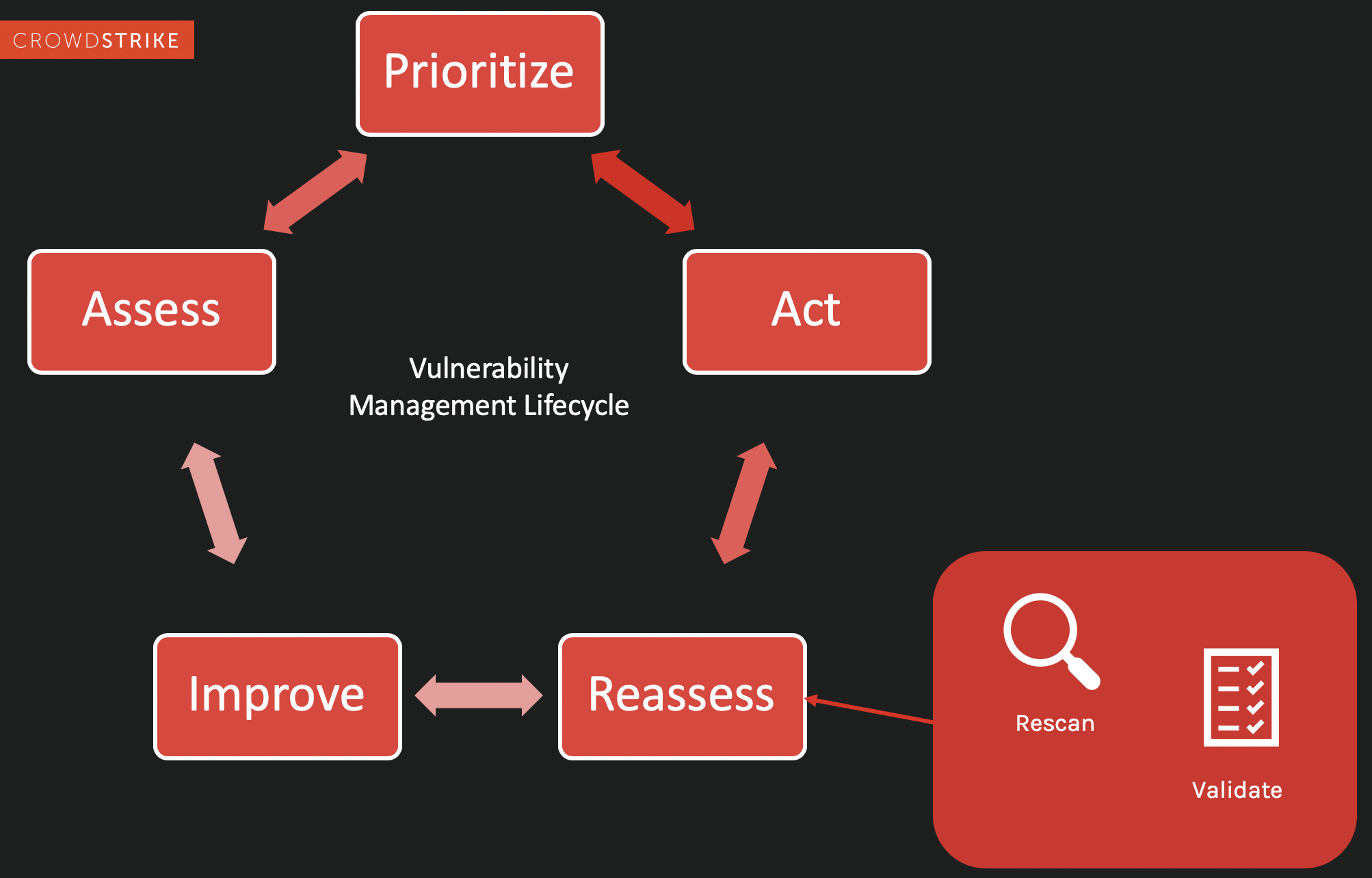

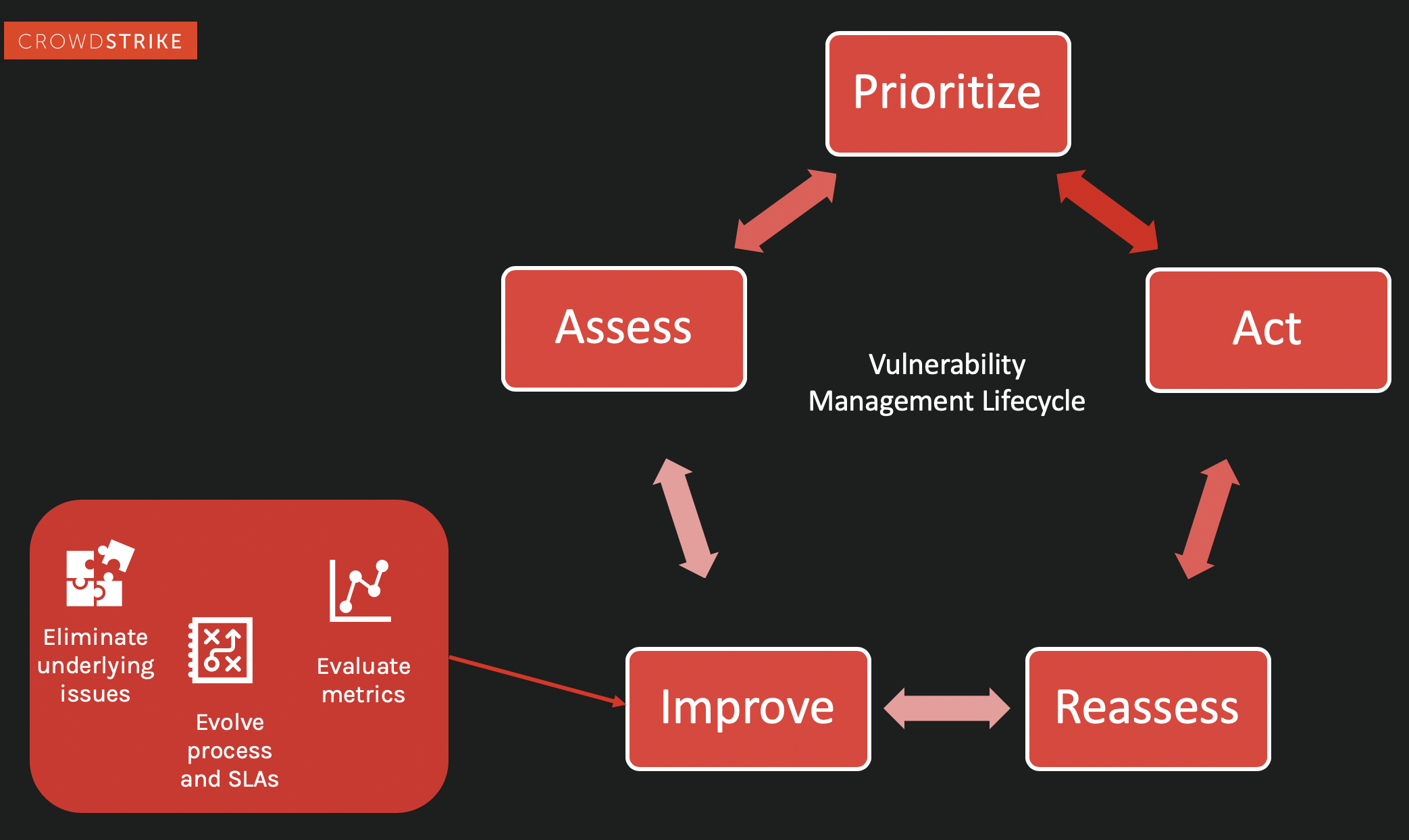

Les cinq phases du cycle de vie de la gestion des vulnérabilités

Le cycle de gestion des vulnérabilités comprend cinq phases principales :

- Phase 1. Évaluer

- Phase 2. Prioriser

- Phase 3. Agir

- Phase 4. Réévaluer

- Phase 5. Améliorer

Phase 1. Évaluer vos ressources

L’évaluation constitue la première étape du cycle. Durant celle-ci, les analystes en sécurité trient et identifient les ressources à évaluer en vue d’identifier les vulnérabilités. L’étape suivante consiste à évaluer les vulnérabilités de chaque ressource, puis à générer un rapport identifiant les ressources à risque qui nécessitent un correctif ou qui doivent faire l’objet d’une investigation et d’une correction approfondies.

L’évaluation des vulnérabilités est généralement effectuée de deux manières : à l’aide d’une solution déployée sur le réseau ou au moyen d’un capteur, ou agent, installé sur chaque ressource.

Dans le cas d’une solution basée sur le réseau d’ancienne génération, tous les endpoints doivent se trouver sur le réseau et un outil d’évaluation des vulnérabilités interroge les terminaux, puis effectue une analyse. Les analyses au niveau du réseau présentent deux inconvénients : des problèmes d’accès et une visibilité limitée. L’analyste en sécurité ne pourra pas déterminer le niveau de risque d’une ressource si celle-ci n’est pas connectée au réseau.

De plus, les solutions basées sur le réseau d’ancienne génération exigent généralement des accréditations pour bénéficier d’une visibilité complète. Pour de nombreuses entreprises, la gestion du niveau d’accréditation nécessaire pour mener à bien une analyse des vulnérabilités est une tâche fastidieuse et complexe, ce qui peut conduire à une image d’ensemble incomplète des ressources sécurisées ou non. Par ailleurs, dans le cas d’une solution traditionnelle de gestion des vulnérabilités, des plug-ins sont souvent ajoutés à l’outil (parfois par centaines ou par milliers) et ils ne font pas toujours bon ménage avec les logiciels existants de l’entreprise. L’analyse de l’hôte s’en trouve ainsi allongée, une situation qui peut même provoquer un dysfonctionnement de l’environnement.

L’évaluation basée sur des agents nécessite l’installation d’un capteur sur chaque ressource. À l’heure actuelle, la plupart des analyseurs de vulnérabilités de ce type requièrent l’installation d’agents tellement volumineux qu’ils entravent dans une large mesure le fonctionnement de l’endpoint et paralysent, limitent ou font planter les systèmes pendant l’exécution des analyses.

Compte tenu de l’impact considérable sur les performances des outils d’analyse d’ancienne génération basés sur le réseau et sur des agents, il est souvent nécessaire d’analyser l’environnement partie par partie, ce qui ralentit le processus d’évaluation. En progressant lentement et en segmentant les systèmes, les équipes de sécurité évitent les coupures de connexion et les plantages du système. En revanche, elles sont incapables de dresser un état des lieux des vulnérabilités sur tous les hôtes concernés en temps opportun, puis de les corriger.

Une fois l’analyse terminée, ces solutions d’ancienne génération génèrent un rapport volumineux que les analystes doivent alors passer au crible pour déterminer les points à corriger. Ce type d’analyse et les rapports qui en résultent présentent un autre problème : l’actualité des données. À peine produit, le rapport est déjà obsolète. Par conséquent, les nouvelles vulnérabilités peuvent passer inaperçues pendant des mois, voire des années.

Aujourd’hui, grâce aux technologies cloud et à une architecture d’agent léger, les outils modernes de gestion des vulnérabilités (tels que Falcon Spotlight™, une solution de gestion des vulnérabilités qui fait partie de la plateforme CrowdStrike Falcon®) peuvent être exécutés en continu. Ce type de solution sans analyse permet à l’équipe de gestion des vulnérabilités de bénéficier d’une visibilité immédiate sur diverses vulnérabilités étant donné que les données sont hébergées dans le cloud et sont donc disponibles en permanence. Comme les données sont disponibles en temps réel, l’analyse est un processus continu et non ponctuel.

Une fois toutes les ressources évaluées, la phase suivante consiste à prioriser les vulnérabilités. (Pour en savoir plus, consultez la section « Caractéristiques indispensables d’une solution de gestion des vulnérabilités » de l’article « Qu’est-ce que la gestion des vulnérabilités ? ».)

Phase 2. Prioriser les vulnérabilités

Dès lors que vous avez collecté des données sur les ressources et systèmes potentiellement fragilisés ou exposés, le vrai travail commence. Au cours de cette phase, l’équipe en charge de la gestion des vulnérabilités suit trois étapes afin de déterminer les mesures qui devront être prises lors de la phase suivante.

- Détermination de la valeur. C’est là que le travail préparatoire réalisé prend tout son sens. Comme vous avez déjà identifié les ressources critiques, vous ne devriez avoir aucun mal à classer chaque ressource par ordre de priorité aux fins de l’investigation.

- Évaluation de l’exposition aux menaces de chaque ressource en fonction de son degré de priorité. La détermination du niveau de risque de chaque ressource nécessite des investigations et des recherches.

- Ajout du contexte des menaces au rapport. Il est essentiel de communiquer avec l’équipe plus large en charge des opérations de sécurité et d’utiliser un ensemble performant d’outils de protection des endpoints. Une analyse approfondie de la cyberveille (collectée en interne et auprès de sources externes) peut modifier considérablement le niveau de risque évalué et attribué lors des deux premières phases.

CONSEIL D'EXPERT

La plateforme CrowdStrike Falcon propose une solution complète de visualisation et d’évaluation des vulnérabilités par l’intermédiaire de Falcon Spotlight. En plus d’évaluer les vulnérabilités, CrowdStrike Falcon® Intelligence est la seule solution du marché à intégrer des données de cyberveille dans la plateforme. Ces données sont mises à jour en continu par les threat hunters, les chercheurs et les experts en cyberveille de pointe de CrowdStrike, qui fournissent des informations exploitables sur les cybercriminels à la solde d’États, les organisations cybercriminelles, les groupes de cyberactivistes et autres cyberadversaires, ainsi que sur leurs activités malveillantes, leurs attaques et les secteurs ciblés. Ces informations sont reliées à des CVE spécifiques pour fournir aux entreprises des données en temps réel afin qu’elles puissent optimiser leur protection. En savoir plus sur CrowdStrike Falcon® Intelligence

Phase 3. Agir

Que faire des informations recueillies lors de la phase de priorisation ? Trois possibilités s’offrent à vous :

- Vous pouvez accepter le risque que présente la ressource vulnérable pour votre système. Cette option est envisageable dans le cas de ressources et systèmes non critiques, lorsque le risque d’exposition est très faible.

- Vous pouvez atténuer la vulnérabilité ou élaborer une stratégie ou une technique qui compliquera, voire empêchera, l’exploitation de la vulnérabilité par un cyberattaquant. La vulnérabilité n’est pas éliminée, mais les règles ou les protections mises en place préservent la sécurité de vos systèmes.

- Vous pouvez corriger la vulnérabilité. Cette option doit être privilégiée si la vulnérabilité présente un risque élevé et/ou concerne un système ou une ressource critique de votre entreprise. Appliquez un correctif ou mettez la ressource à niveau avant qu’elle ne serve de point d’entrée à une attaque.

Phase 4. Réévaluer

Une fois les vulnérabilités classées par priorité et les mesures attribuées en fonction du niveau d’exposition, vous devez réévaluer et vérifier votre travail. Cette opération vous indiquera si les mesures prises ont été efficaces et si de nouveaux problèmes sont apparus au niveau des ressources concernées. Vous pourrez ainsi valider votre travail, supprimer les problèmes corrigés de votre liste et ajouter les éventuels nouveaux problèmes. La phase de réévaluation permet également de communiquer aux dirigeants de l’entreprise la mesure des efforts déployés par votre équipe.

Phase 5. Améliorer

Il s’agit de la phase finale du processus de gestion des vulnérabilités. Les programmes de gestion des vulnérabilités les plus performants visent à améliorer constamment la sécurité, en renforçant les défenses déficientes, en éliminant les problèmes sous-jacents, en réévaluant la phase de travail préparatoire et en réexaminant les questions préparatoires. L’examen régulier de l’ensemble du cycle de vie de la gestion des vulnérabilités, ainsi que la recherche de possibilités d’évolution et d’amélioration vous permettent de vous protéger de manière proactive contre les vulnérabilités susceptibles d’être exploitées par un cyberattaquant pour menacer votre entreprise.

See Crowdstrike Falcon In Action

Téléchargez la fiche technique Falcon Spotlight pour découvrir l’approche de CrowdStrike en matière de gestion des vulnérabilités.

Télécharger