Qu’est-ce que le ransomware en tant que service (RaaS) ?

Le ransomware en tant que service (RaaS, Ransomware as a Service) est un modèle commercial dans le cadre duquel des développeurs de ransomwares louent des variantes de ransomware, de la même façon que des développeurs de logiciels légitimes louent des produits SaaS (Software as a Service). Avec le RaaS, il suffit donc de souscrire à un service pour lancer des attaques de ransomwares, même sans disposer de connaissances techniques pointues.

Les kits RaaS permettent à des cybercriminels qui n’ont pas les compétences ou le temps nécessaires pour développer leurs propres variantes de ransomware d’être opérationnels rapidement, à un coût abordable. Ces kits sont proposés sur le Dark Web à grand renfort de publicités, semblables à celles que l’on peut voir sur le Web légitime pour des produits classiques.

Un kit RaaS peut inclure un support 24 heures sur 24, 7 jours sur 7, des offres groupées, des avis d’utilisateurs, des forums et d’autres fonctionnalités identiques à celles proposées par des fournisseurs de SaaS légitimes. Le coût d’un kit RaaS varie de 40 dollars par mois à plusieurs milliers de dollars, des montants bien dérisoires dans la mesure où le montant moyen des demandes de rançon au 3e trimestre 2020 était de 234 000 dollars (et ne cesse d’augmenter). Un cybercriminel n’a donc pas besoin de gagner à chaque fois pour s’enrichir.

Fonctionnement du modèle RaaS

Quatre modèles de tarification principaux sont disponibles pour le RaaS :

- Abonnement mensuel pour un montant forfaitaire

- Programme d’affiliation, similaire à l’abonnement forfaitaire mensuel, mais avec reversement d’un pourcentage des bénéfices (entre 20 et 30 %, en général) à l’opérateur de RaaS

- Frais de licence uniques, sans participation aux bénéfices

- Partage des bénéfices uniquement

Il suffit au client de se connecter au portail du RaaS, de créer un compte, de payer en bitcoins, d’entrer les caractéristiques du type de logiciel malveillant qu’il souhaite créer et de cliquer sur le bouton Envoyer. Les abonnés peuvent avoir accès à un support, à des communautés, à de la documentation, à des mises à jour des fonctionnalités et à d’autres avantages, de la même façon que les abonnés à des produits SaaS légitimes. Les opérateurs de RaaS les plus chevronnés mettent des portails à la disposition de leurs abonnés afin que ceux-ci puissent suivre le statut des infections, le montant total des paiements, le nombre total de fichiers chiffrés et d’autres informations sur leurs cibles.

Le marché RaaS est très dynamique. Outre leurs portails, les opérateurs de RaaS lancent des campagnes marketing et possèdent des sites web qui ressemblent à s’y méprendre à vos propres campagnes et sites web. Ils enregistrent des vidéos, rédigent des livres blancs et sont actifs sur Twitter. Le ransomware en tant que service est un secteur d’activité très lucratif : en 2020, le montant total des revenus du ransomware avoisinait les 20 milliards de dollars, contre 11,5 milliards de dollars l’année précédente.

Locky, Goliath, Shark, Stampado, Encryptor et Jokeroo sont quelques exemples de kits RaaS bien connus, mais il en existe beaucoup d’autres. Il est fréquent que les opérateurs de RaaS disparaissent, pour ensuite se réorganiser et réapparaître avec de nouvelles variantes de ransomware plus performantes.

Exemples de RaaS

DarkSide

DarkSide est un RaaS associé à un groupe cybercriminel surveillé par l’équipe CrowdStrike sous le nom de CARBON SPIDER. Pendant longtemps, les opérateurs de DarkSide ont ciblé exclusivement des ordinateurs Windows, mais ils ont récemment étendu leur champ d’action à Linux et visent désormais des environnements d’entreprise qui exécutent des hyperviseurs VMware ESXi non corrigés ou volent des identifiants vCenter. Le 10 mai, le FBI a annoncé publiquement que l’incident dont avait été victime Colonial Pipeline était dû au ransomware DarkSide. On a appris par la suite que Colonial Pipeline avait subi un vol d’environ 100 Go de données sur son réseau et que l’entreprise aurait versé une rançon de près de 5 millions de dollars à un affilié de DarkSide.

REvil

REvil, également connu sous le nom de Sodinokibi, a été identifié comme étant le ransomware responsable de l’une des plus grosses demandes de rançon jamais enregistrées : 10 millions de dollars. Il est vendu par le groupe cybercriminel PINCHY SPIDER dans le cadre d’un modèle d’affiliation avec reversement de 40 % des bénéfices, en général.

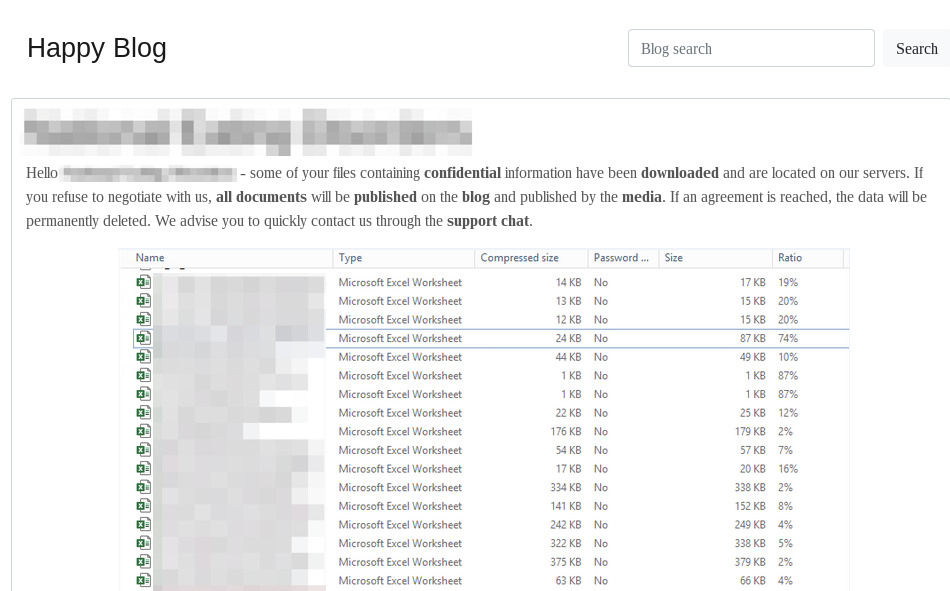

Comme pour les premières fuites de TWISTED SPIDER, PINCHY SPIDER prévient ses victimes de la fuite de données prévue, généralement via la publication d’un article de blog contenant des échantillons de données en guise de preuve (voir ci-dessous) sur leur site de fuite dédié, avant de divulguer l’essentiel des données après un certain laps de temps. REvil joint également à sa demande de rançon un lien vers l’article de blog. Ce lien permet à la victime de prendre connaissance de la fuite avant qu’elle ne soit divulguée publiquement. Dès consultation du lien, un compte à rebours est lancé. À l’expiration de celui-ci, les données sont divulguées.

Dharma

Les attaques du ransomware Dharma ont été attribuées à un groupe cybercriminel iranien motivé par l’appât du gain. Ce RaaS est disponible sur le Dark Web depuis 2016 et est principalement associé à des attaques RDP (Remote Desktop Protocol). Les cyberattaquants réclament en général entre 1 et 5 bitcoins à leurs cibles, issues d’un large éventail de secteurs.

Contrairement à REvil et à d’autres kits RaaS, le contrôle de Dharma n’est pas centralisé.

Les variantes de Dharma proviennent de différentes sources et, dans la plupart des incidents relevés par CrowdStrike dans lesquels Dharma était impliqué, une correspondance presque parfaite entre les échantillons de fichiers a été observée. Les seules différences résidaient dans les clés de chiffrement, l’adresse e-mail de contact et quelques autres détails pouvant être personnalisés via un portail RaaS. Comme les attaques de Dharma sont presque identiques, les threat hunters ne peuvent pas utiliser un incident pour identifier le cybercriminel à l’origine de l’attaque et son mode de fonctionnement.

LockBit

En développement depuis au moins septembre 2019, LockBit est proposé sous forme de RaaS aux utilisateurs russophones, ainsi qu’à des anglophones cautionnés par un utilisateur russophone. En mai 2020, un affilié utilisant LockBit a publié une menace de fuite de données sur un forum criminel russophone bien connu :

La menace est étayée par des preuves, notamment une capture d’écran d’un document faisant partie des données de la victime. À l’expiration du délai, l’affilié publie généralement un lien mega[.]nz permettant de télécharger les données dérobées à la victime. Cet affilié a menacé de publier les données d’au moins neuf victimes.

NetWalker Ransomware Analysis

Découvrez comment fonctionne le portail de demande de rançons de CIRCUS SPIDER et pourquoi NetWalker s’est révélé être d’une efficacité redoutable en tant que ransomware-as-a-service (RaaS).

TéléchargerPrévention des attaques RaaS

Se remettre d’une attaque de ransomware est difficile et coûteux. Il est donc préférable de s’en prémunir. Les mesures à prendre pour prévenir une attaque RaaS sont les mêmes que celles permettant d’empêcher une attaque de ransomware. En effet, un RaaS n’est jamais qu’un ransomware conçu pour pouvoir être facilement utilisé par toute personne ayant des intentions malveillantes :

- Implémentez une solution fiable et moderne de protection des endpoints qui fonctionne avec des algorithmes avancés et s’exécute automatiquement en arrière-plan de manière ininterrompue.

- Effectuez des sauvegardes régulières et fréquentes. Si vous n’effectuez des sauvegardes que le week-end, une attaque de ransomware risque de compromettre toute une semaine de travail.

- Effectuez plusieurs sauvegardes et stockez-les sur des terminaux distincts installés en différents endroits.

- Testez régulièrement les sauvegardes pour vérifier qu’elles sont récupérables.

- Mettez en place un programme rigoureux d’application des correctifs pour vous protéger des vulnérabilités connues et inconnues.

- Segmentez le réseau afin d’empêcher la prolifération de l’attaque dans tout l’environnement.

- Implémentez une protection antiphishing avancée.

- Investissez dans la formation des utilisateurs et érigez une culture de la sécurité.