L’importance d’un plan de reprise après une attaque de ransomware

Une cyberattaque de ransomware est une intrusion criminelle dans un système informatique pour chiffrer des données et exiger une « rançon », c’est-à-dire un paiement, de la victime. Les criminels utilisent le ransomware, un type de logiciel malveillant, pour verrouiller les données et définir des conditions d’accès. Le non-paiement de la rançon entraîne souvent la fuite des données ou le blocage permanent de l’accès aux fichiers. Toutefois, le paiement ne garantit pas la libération des données.

Qu’est-ce qu’un plan de reprise après une attaque de ransomware ?

Un plan de reprise après une attaque de ransomware est une stratégie visant à faire face à une telle attaque. Il comprend la mise en place d’une équipe d’intervention en cas d’incident, l’élaboration d’un plan de communication et la fourniture d’instructions détaillées pour la récupération des données et la gestion de la cybermenace. Le temps est un facteur essentiel lors d’une cyberattaque et une réponse rapide est indispensable pour récupérer vos fichiers et prévenir d’importantes pertes, tant sur le plan financier que sur celui de la propriété intellectuelle.

Quelles sont les conséquences de l’absence d’un plan de reprise après une attaque de ransomware ?

En ce qui concerne le ransomware, l’absence de planification vous condamne à coup sûr à l’échec. Plus vous mettez de temps à réagir à une cyberattaque, plus vous risquez de perdre vos données, votre activité et votre crédibilité. Une étude d’IBM datant de 2022 a révélé les éléments suivants :

- Le coût moyen d’une cyberattaque de ransomware était de 4,54 millions de dollars.

- Le délai moyen d’identification et d’endiguement d’une attaque est de 326 jours.

- La rentabilité de 50 % des petites entreprises touchées par une attaque de ransomware est compromise dans un délai d’un mois.

5 étapes pour récupérer vos données après une attaque de ransomware

La prévention est la meilleure approche pour faire face à une attaque de ransomware avant qu’elle ne survienne. Néanmoins, en cas de compromission de vos données, vous devez agir rapidement pour y remédier. Votre approche et votre efficacité dépendront du type de ransomware, de la variante et du contexte unique de l’attaque. Quelles sont donc les étapes à suivre pour récupérer ses données après une attaque de ransomware ?

1. Mettez en œuvre votre plan de réponse aux incidents

L’élaboration d’un plan est essentielle pour bien répondre aux incidents. Sans cela, vous ne saurez pas comment réagir correctement et vous mettrez du temps à vous rétablir. Votre plan doit décrire à la fois les mesures de reprise immédiates et les actions préventives à long terme visant à empêcher d’autres attaques. Il doit, au minimum, inclure les éléments suivants :

- Actions initiales telles que la collecte des données du journal du système compromis pour comprendre l’attaque.

- Un plan de communication qui identifie les parties prenantes internes, notamment les services informatiques, de sécurité et juridiques, et les parties prenantes externes, telles que les forces de l’ordre, les clients et les sociétés d’intervention en cas d’incident.

- Exigences légales : par exemple, 47 États américains ont, sous une forme ou une autre, une obligation de notification en cas de compromission des données.

- Décrivez les étapes à suivre pour maintenir ou redémarrer les fonctions de l’entreprise touchée.

- Indiquez les étapes à suivre pour lancer une enquête, définir les exigences en matière de surveillance et examiner les moyens de remédier à l’attaque.

- Définissez un processus d’examen stratégique afin de planifier et d’améliorer la sécurité à long terme.

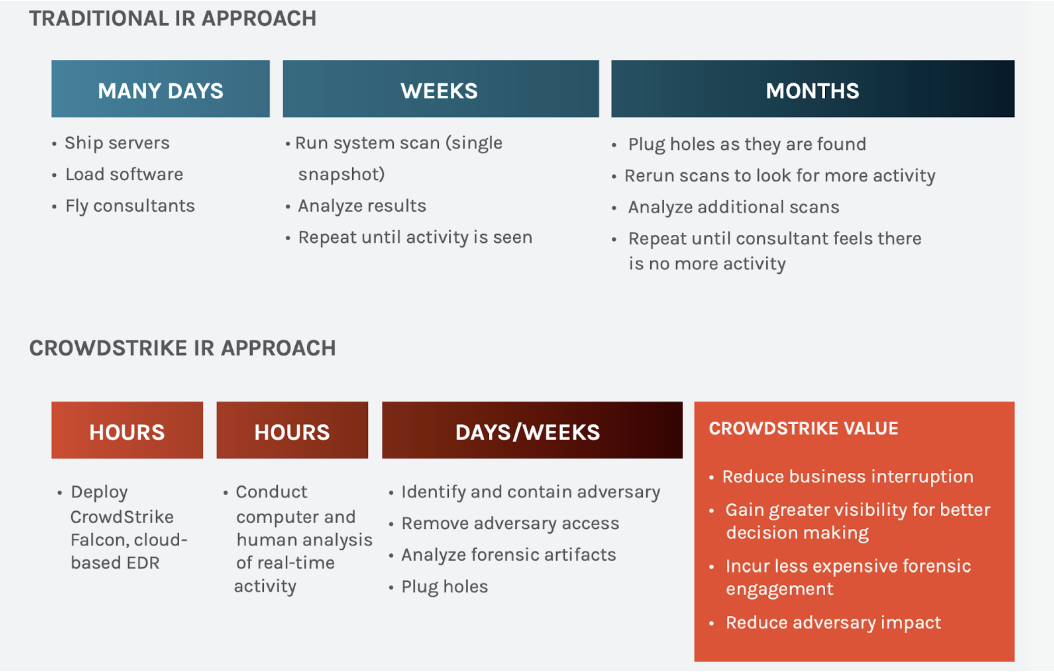

Chez CrowdStrike, nous avons confiance en notre aptitude à réagir à une attaque de ransomware. La méthode classique de gestion des incidents repose sur un échéancier en semaines et mois. Nous opérons en heures et en jours.

2. Déterminez le style d’attaque et isolez les systèmes

Après avoir identifié l’attaque, il convient de mettre en œuvre votre plan de réponse aux incidents :

- Faites une pause : les victimes ont tendance à interrompre rapidement leur système infecté sans préalablement comprendre la nature de l’attaque. Un cyberattaquant peut avoir déjà préparé des portes dérobées et modifiera probablement son comportement une fois qu’il sera informé de votre réaction. Comprenez la situation avant d’agir.

- Évaluez : recueillez les données des logs afin de comprendre les opérations criminelles et d’examiner la méthode d’intrusion. Identifiez les machines infectées, le type de ransomware et la manière dont les cybercriminels ont obtenu l’accès à vos données.

- Isolez : une fois que vous avez déterminé le type d’attaque, isolez et déconnectez tous les systèmes vulnérables et impactés pour empêcher la propagation du ransomware.

3. Sauvegardez vos données encore et encore !

Sans sauvegarde des données, les entreprises sont souvent complètement démunies en cas d’attaque de ransomware. Elles sont donc souvent amenées à payer la rançon (ce qui ne garantit pas la récupération des fichiers). Les sauvegardes sont en principe le moyen le plus rapide et le plus fiable de récupérer des données. Voici quelques méthodes et stratégies efficaces pour y parvenir :

- Isolez vos sauvegardes pour vous assurer qu’elles restent à l’abri d’une cyberattaque.

- Utilisez des sauvegardes incrémentielles pour vous assurer qu’il n’y a pas de perte de données lors d’une attaque.

- Utilisez des supports de stockage qui ne peuvent pas être écrasés. Vous aurez toujours ainsi à votre disposition une version récupérable des données concernées.

- Mettez en œuvre plusieurs types de sauvegardes pour accroître votre résilience.

- Effectuez des contrôles réguliers pour vous assurer que les données critiques et les processus métiers sont sauvegardés dans un endroit approprié. Si vous avez besoin de ces données pour mener à bien vos activités, sauvegardez-les.

- Mettez en place une infrastructure de sauvegarde pour que votre entreprise soit opérationnelle en quelques minutes. Malgré son coût élevé, la mise en place d’une réplique de votre centre de production principal permet à votre entreprise de maintenir ses activités en cas de cyberattaque dévastatrice.

Quelle que soit la méthode que vous choisissez, il est essentiel que vous testiez vos sauvegardes. Cette mesure doit être étroitement intégrée à votre plan de récupération et à vos préparatifs en matière de sécurité. Si vous n’avez jamais vérifié leur efficacité, vous ne pourrez pas garantir que vos données ont été correctement stockées.

4. Utilisez un logiciel de récupération de données ou des outils de déchiffrement

Comme précédemment évoqué, la méthode la plus efficace pour récupérer les données consiste à les sauvegarder. Il existe cependant d’autres moyens de restaurer vos données chiffrées :

- Outils du système d’exploitation : certains systèmes d’exploitation, comme Windows 10, intègrent des outils de récupération. L’utilitaire de restauration du système Windows peut parfois restaurer les paramètres à un point de récupération préalablement défini. Cependant, les ransomwares actuels peuvent souvent désactiver et corrompre ces applications.

- Logiciel de récupération de données : il existe divers outils tiers permettant d’extraire les données corrompues des périphériques de stockage et de récupérer les fichiers concernés. L’efficacité du logiciel dépend du type de ransomware qui affecte votre système. S’il s’agit d’un nouveau ransomware, il est peu probable que ce type de logiciel soit efficace.

- Outils de déchiffrement : en fonction de la version du ransomware, il est possible que les experts en sécurité aient déjà réussi à déchiffrer l’algorithme de chiffrement. Les outils de déchiffrement utilisent des algorithmes pour résoudre le chiffrement et déverrouiller vos données.

5. Ajoutez une sécurité supplémentaire

Si la récupération est réalisable, une préparation minutieuse et des mesures préventives demeurent indispensables. Renforcer votre sécurité est le meilleur moyen d’éviter les effets dévastateurs d’une intrusion par ransomware. Les principales mesures que nous recommandons sont les suivantes :

- Activez l’authentification à deux facteurs (authentification multifacteur ou MFA) : l’accès à distance à votre réseau devrait toujours nécessiter un MFA. Les techniques d’authentification hors bande, comme les messages SMS et les jetons, sont répandues, largement adoptées par les utilisateurs et relativement simples à déployer en raison de la popularité des smartphones.

- Modifiez les mots de passe par défaut : l’une des cyberattaques les plus simples consiste à utiliser un mot de passe par défaut fourni par un fournisseur. Les appareils de l’Internet des objets (IoT) sont fréquemment cités comme cibles de cette vulnérabilité, néanmoins, l’ampleur de l’attaque s’étend bien au-delà. Les mots de passe par défaut, en particulier pour les appareils matériels (par exemple, les routeurs Wi-Fi), peuvent permettre un accès direct aux données critiques. Vous devez prendre des mesures spécifiques pour garantir que des mots de passe forts soient utilisés par tous les utilisateurs, y compris pour les comptes par défaut ou intégrés.

- Mettez en place une journalisation centralisée : la collecte et la conservation appropriées des logs peuvent faciliter l’enquête sur une compromission de données en aidant les intervenants à établir des liens entre des événements spécifiques et à élaborer une séquence chronologique de l’incident. Enregistrez les données des logs dans un système protégé et centralisé, synchronisé dans le temps et facilement consultable. Affectez des ressources à l’analyse régulière des logs et soumettez votre processus de journalisation à des tests de résistance via des exercices de simulation d’intrusion.

- Gardez un œil sur Microsoft Active Directory (AD) : les cyberattaquants utilisent les configurations AD pour repérer les voies d’intrusion et acquérir des identifiants privilégiés afin de s’infiltrer en profondeur dans les réseaux visés. Vous pouvez prévenir la plupart des attaques en sécurisant les composants clés d’AD. L’évaluation de la sécurité AD de CrowdStrike fournit des recommandations pour vous aider à sécuriser votre infrastructure.

- Mettez en place une formation à la cybersécurité : définissez les rôles, les responsabilités et les étapes de votre plan de reprise après incident afin de préparer votre équipe à réagir et à identifier rapidement les faiblesses de votre plan. Pensez à suivre des formations sur la cyberveille et le Threat Hunting pour assurer une approche proactive dans la détection des tentatives d’intrusion et des activités suspectes.

Solutions de protection contre les ransomwares de CrowdStrike

Faire face à une attaque de ransomware peut s’avérer être difficile ; et il n’existe aucune solution miracle. Les risques peuvent être graves. Lorsque vous êtes confronté au pire, vous avez besoin d’un partenaire expérimenté qui opère en heures et en minutes, et non en semaines et en mois. CrowdStrike assiste les organisations de toutes tailles dans la prévention et la récupération face aux attaques de ransomware.

EN SAVOIR PLUS

Découvrez nos solutions CrowdStrike et comment elles peuvent contribuer à empêcher les attaques de ransomware et à renforcer la protection de votre organisation. Protégez votre organisation contre les attaques de ransomware grâce aux solutions CrowdStrike