Qu’est-ce que la norme PCI DSS ?

La norme de sécurité des données du secteur des cartes de paiement (PCI DSS) est un cadre développé par le Conseil des normes de sécurité du secteur des cartes de paiement (PCI SSC) pour sécuriser et protéger toutes les données des comptes de cartes de paiement.

Lancée le 7 septembre 2006, la norme PCI DSS définit les contrôles de sécurité techniques, physiques et opérationnels de base nécessaires à la protection des données des comptes de cartes de paiement.

Ces normes s’appliquent à toute entreprise qui stocke, traite ou transmet des données relatives aux titulaires de cartes (CHD), y compris les commerçants, les entreprises de traitement des paiements, les émetteurs de carte, les acquéreurs, les fournisseurs de services ou toute autre entité de l’écosystème des cartes de paiement.

Outre la sécurisation des données, les exigences de sécurité de la norme PCI DSS s’appliquent également à tous les composants du système inclus ou connectés à l’environnement des données des titulaires de cartes (CDE). Ceux-ci englobent les personnes, processus et technologies qui stockent, traitent ou transmettent les données des titulaires de cartes ou des données d’authentification sensibles.

Qu’est-ce que les données des cartes de paiement ?

La norme PCI DSS définit deux catégories de données relatives aux comptes de paiement :

- Les données des titulaires de cartes (CHD) qui comprennent le numéro de compte principal (PAN), le nom du titulaire de la carte, la date d’expiration et le code de service.

- Les données d’authentification sensibles (SAD) qui comprennent des données générales (données de la bande magnétique ou équivalent sur une puce), le code de sécurité de la carte (CAV2/CVC2/CVV2/CID) et les codes PIN/blocs de codes PIN.

La conformité à la norme PCI est-elle exigée par la loi ?

Non, aucune agence gouvernementale n’examine ou n’applique la norme PCI DSS, tout comme le PCI SSC n’impose pas non plus son application. Les marques de paiement et les acquéreurs assurent généralement leur conformité en se basant sur les conditions contractuelles ou les accords signés par les commerçants ou les fournisseurs de services avec le réseau de cartes.

Toutefois, bien que la conformité à la norme PCI DSS ne relève pas du domaine juridique, des sanctions financières conséquentes et des limitations futures concernant l’usage des plateformes de paiement peuvent découler de la non-conformité à cette réglementation.

EN SAVOIR PLUS

Découvrez comment CrowdStrike peut vous aider à satisfaire aux exigences des cadres de conformité et de certification essentiels à la garantie d’une activité sécurisée, fluide et conforme. Sécurité et conformité avec CrowdStrike

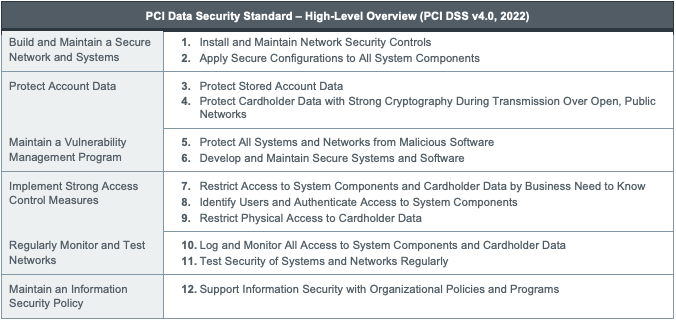

Les 12 exigences de conformité à la norme PCI

La norme PCI DSS définit 12 exigences conçues pour répondre à six objectifs :

Exigence n° 1 : installation et entretien des contrôles de sécurité du réseau

Les contrôles de sécurité réseau (NSC) sont des points d’application de la politique contrôlant le trafic entre deux sous-réseaux ou plus selon des règles prédéfinies. Parmi les exemples de contrôles de sécurité réseau, citons notamment les pare-feux et les VPN. Les exigences spécifiques impliquent de vous assurer que tous les services, protocoles et ports autorisés à entrer sont identifiés, approuvés et correctement définis.

Exigence n° 2 : application de configurations sécurisées à tous les composants système

Appliquez des configurations sécurisées aux composants système afin de restreindre les moyens par lesquels un cyberattaquant pourrait compromettre le système. Étant donné que les acteurs malveillants utilisent souvent des mots de passe par défaut potentiellement accessible au public, il est essentiel de les modifier dès que possible. Supprimez également les logiciels, fonctions ou comptes inutiles du réseau et désactivez les services non pertinents afin de réduire drastiquement les surfaces d’attaque.

Exigence n° 3 : protection des données de compte stockées

Dans le cas indésirable d’une brèche dans le réseau, il existe un certain nombre de méthodes destinées à protéger les données de compte critiques des cyberattaquants qui tentent d’y accéder. Parmi ces méthodes, citons notamment :

- Le chiffrement des données,

- Les techniques de dissimulation des données,

- Le masquage des données,

- Le hachage des données.

Exigence n° 4 : protection des données des titulaires de cartes à l’aide d’une cryptographie forte pendant la transmission sur des réseaux publics ouverts

Afin de préserver l’intégrité et la confidentialité des données, il est essentiel de recourir à des mesures de cryptographie forte. Par exemple, les réseaux personnels requièrent du chiffrement pendant les transmissions au cours desquelles les acteurs malveillants peuvent facilement y accéder, notamment sur les réseaux publics. Ces acteurs malveillants ont tendance à exploiter les vulnérabilités réseau pour obtenir un accès privilégié et s’infiltrer à partir de ces brèches.

Exigence n° 5 : protection de tous les systèmes et réseaux des logiciels malveillants

La norme PCI DSS exige des entreprises qu’elles utilisent un logiciel antivirus d’un fournisseur de cybersécurité réputé sur tous les systèmes couramment affectés par des logiciels malveillants. Tous les endpoints sont concernés, y compris ceux qui ne traitent ni ne stockent les données des titulaires de cartes. En effet, les logiciels malveillants peuvent attaquer et se diffuser à partir de n’importe quel appareil.

Les entreprises doivent également s’assurer que le logiciel antivirus est actif, à jour et pleinement opérationnel en effectuant des analyses régulières.

Exigence n° 6 : développement et gestion de systèmes et applications sécurisés

Cette exigence est axée sur la définition et la mise en œuvre des politiques et processus sous-jacents qui permettent à l’entreprise d’identifier et d’évaluer rapidement le risque de failles de sécurité dans l’environnement de données. Elle stipule également les mesures à prendre pour atténuer ces risques. Un élément essentiel de cette exigence consiste à limiter les vulnérabilités potentielles en déployant des correctifs et des mises à jour critiques sur l’ensemble des systèmes, des applications et des endpoints.

Selon cette exigence, les entreprises doivent également intégrer les normes de sécurité dans toutes les phases du processus de développement.

Exigence n° 7 : restriction d’accès aux composants système et aux données de titulaires de cartes sur la base du besoin de les connaître

La gestion des accès est l’un des composants les plus critiques des efforts de garantie de protection de votre réseau contre les accès non autorisés. Ceux-ci peuvent avoir des effets délétères sur votre entreprise et l’intégrité de vos données. Le cœur de la gestion des accès implique la création de règles qui fournissent à des utilisateurs précis l’accès à certaines applications ou données, à des fins spécifiques uniquement. Pour cela, assurez-vous d’accorder à tous les serveurs le bon niveau d’accès privilégiés aux données et applications. Adoptez le principe du moindre privilège (POLP) qui indique que vous devriez accorder uniquement le niveau minimum d’accès privilégiés nécessaire à un utilisateur donné pour accomplir ses tâches professionnelles.

Exigence n° 8 : identification des utilisateurs et authentification des accès aux composants du système

Les deux principes fondamentaux de cette exigence incluent l’établissement de l’identité d’un utilisateur d’un processus sur un système informatique et la vérification que cet utilisateur est bien le détenteur de l’identité qu’il revendique.

L’utilisation d’identifiants uniques (ou le fait d’empêcher le partage de comptes entre plusieurs utilisateurs) permet non seulement de limiter l’exposition, mais aussi d’aider l’entreprise à retracer la chaîne des événements lorsqu’une compromission se produit. Il est ainsi plus facile de réagir et de confiner une compromission de données, puis d’en déterminer l’origine et la progression.

Cette exigence stipule également qu’une authentification multifacteur (MFA) est requise pour tout utilisateur qui accède aux environnements de données des titulaires de cartes.

Exigence n° 9 : restriction de l’accès physique aux données des titulaires de cartes

Cette exigence porte sur la sécurité physique des données des titulaires de cartes. Selon cette norme, toutes les copies papier des données des titulaires de cartes (fichiers papier ou disques durs) doivent être conservées dans un lieu physique sécurisé. L’accès ne doit être accordé qu’aux personnes disposant des privilèges nécessaires ; un log d’accès doit être tenu à jour.

Voici les mesures supplémentaires de sécurité associées à cette demande :

- Installation de caméras vidéo et/ou de contrôles d’accès électroniques sur le site physique

- Conservation des logs d’accès et des enregistrements pendant au moins 90 jours

- Création de protocoles d’accès permettant à l’entreprise d’authentifier les utilisateurs autorisés.

- Application de mesures de sécurité supplémentaires à toutes les ressources portables contenant des données sur les titulaires de cartes

Exigence n° 10 : enregistrement et contrôle de tous les accès aux composants du système et aux données des titulaires de cartes

Un exemple fréquent de non-respect de la norme PCI DSS consiste à négliger la conservation des documents adéquats et des justificatifs concernant la date d’accès aux informations sensibles, ainsi que l’identification des individus ayant consulté ces données.

Conformément à cette exigence, toute action relative aux données des titulaires de cartes ou aux numéros de compte principal doit être consignée à l’aide d’un outil de suivi horodaté provenant d’un fournisseur de logiciels réputé. Ces logs doivent ensuite être envoyés à un serveur centralisé pour un examen quotidien afin de détecter tout comportement anormal ou toute activité suspecte.

La mise en œuvre d’un système de gestion des événements et des informations de sécurité (SIEM) (un ensemble d’outils et de services qui aident les entreprises à gérer les logs de données et à analyser ces données afin d’identifier les cybermenaces et les vulnérabilités avant qu’une compromission ne se produise) peut aider les entreprises à respecter cette exigence particulière de la norme PCI DSS.

Exigence n° 11 : tests réguliers des systèmes de sécurité et des réseaux

Cette exigence vise à tester les applications logicielles, les mesures de sécurité ou les autres outils décrits dans les 10 exigences précédentes afin de garantir une conformité globale.

Exemples de recommandations spécifiques :

- Analyse trimestrielle de tous les points d’accès sans fil

- Analyse trimestrielle des vulnérabilités

- Réalisation de tests d’intrusion annuels sur les applications et le réseau pour toutes les IP et tous les domaines externes

- Surveillance régulière du trafic web et des fichiers

Exigence n° 12 : étayer la sécurité des informations avec des politiques et programmes organisationnels

La dernière exigence de la norme PCI DSS porte sur la création d’une politique globale de sécurité des informations à l’intention des employés ou d’autres parties prenantes. Cette norme expose clairement l’ensemble des règles de sécurité concernant l’utilisation des technologies, les flux de données, la conservation des données, leur utilisation, la responsabilité individuelle et bien d’autres aspects.

Cette politique doit faire l’objet d’une révision annuelle et d’une distribution aux parties concernées, qui doivent alors l’examiner et en accuser réception.

D’autres mesures citées dans l’exigence n° 12 concernent l’évaluation des risques, les formations de sensibilisation des utilisateurs et les plans de réponse à incident.

EN SAVOIR PLUS

Lisez cet article pour en savoir plus sur la conformité des données et les normes supplémentaires qui permettront à votre entreprise de garder les données sensibles à l’abri des cyberadversaires.Cadre de conformité des données et des normes

CrowdStrike et la conformité PCI

La conformité PCI peut être complexe et potentiellement chronophage pour les entreprises qui manquent d’expertise en matière de sécurité des données. C’est pourquoi il est souvent utile de faire appel à un partenaire réputé en cybersécurité pour les accompagner dans la mise en place de mesures nécessaires à la conformité et à l’automatisation d’un grand nombre d’opérations dans ce domaine.

Un partenariat avec un fournisseur de solutions de cybersécurité présente l’avantage supplémentaire de répondre aux besoins fondamentaux de la norme PCI, tout en aidant les clients à optimiser leurs investissements. Ainsi, l’entreprise respecte non seulement la norme PCI DSS, mais exploite également les outils, technologies et services achetés pour assurer une protection plus globale.

Depuis 2016, une validation indépendante a confirmé que la plateforme CrowdStrike Falcon® soutient les organisations et les entreprises dans les initiatives qu’elles mettent en place pour respecter les exigences de la norme PCI DSS. Coalfire, un évaluateur de premier plan dans les secteurs financier, gouvernemental, industriel et des soins de santé pour les normes mondiales de conformité PCI et autres, a émis cette validation dans un rapport.

Coalfire a déterminé que la plateforme Falcon était efficace et qu’elle soutenait activement les exigences PCI DSS. Les capacités de la plateforme en détection et en réponse aux cybermenaces (ainsi que celles qui concernent la journalisation d’activité) en font une option fiable pour le traitement des exigences PCI DSS en matière de protection et de surveillance.

APPLICABILITÉ DE CROWDSTRIKE FALCON POUR LES NORMES PCI DSS V4.0

Pour plus d’informations sur la façon dont CrowdStrike peut aider votre entreprise à répondre aux exigences des normes PCI DSS, téléchargez notre livre blanc intitulé Applicabilité de CrowdStrike Falcon pour les normes PCI DSS V4.0.

Télécharger maintenant