Falcon for AWS

En savoir plus >

CrowdStrike Cloud Security offre une protection complète des workloads, conteneurs et environnements Kubernetes contre les compromissions permettant aux entreprises de créer, d'exécuter et de sécuriser des applications cloud native rapidement et en toute confiance.

CrowdStrike est classé parmi les leaders dans le rapport Frost Radar™️ 2022 de Frost & Sullivan consacré aux plateformes de protection des applications cloud native. CrowdStrike a également remporté le Tech Innovator Award 2022 de CRN dans la catégorie Meilleure sécurité du cloud. Ces deux distinctions mettent en avant la croissance et l'innovation de CrowdStrike sur le marché des solutions CNAPP. En savoir plus

De l'hôte jusqu'au cloud, en passant par tous les maillons intermédiaires

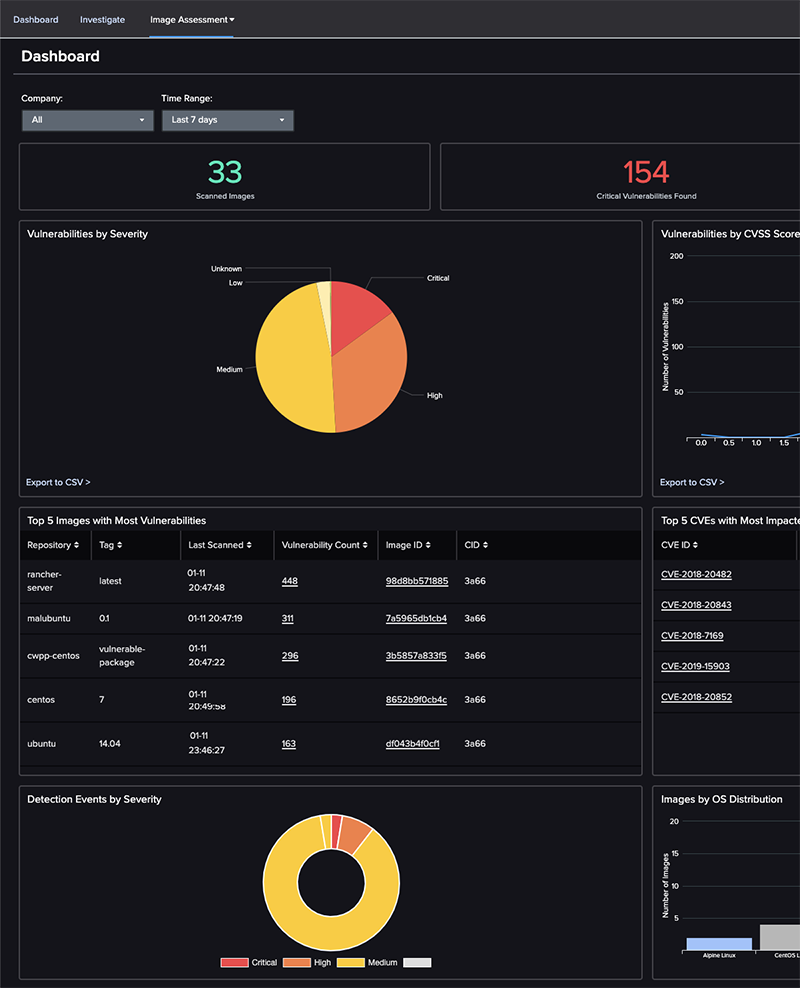

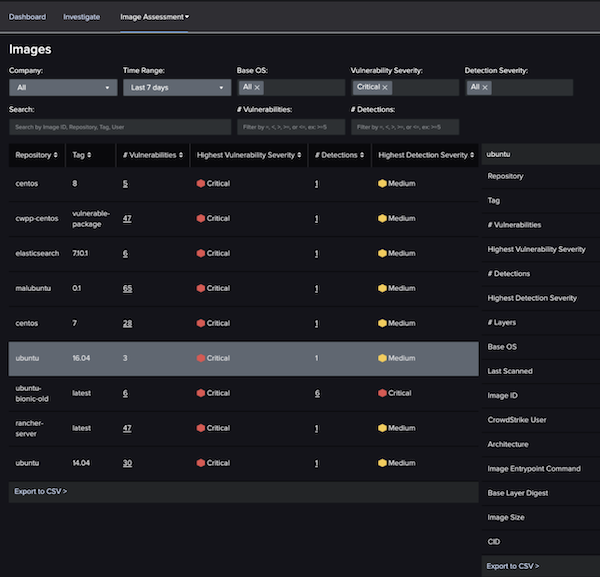

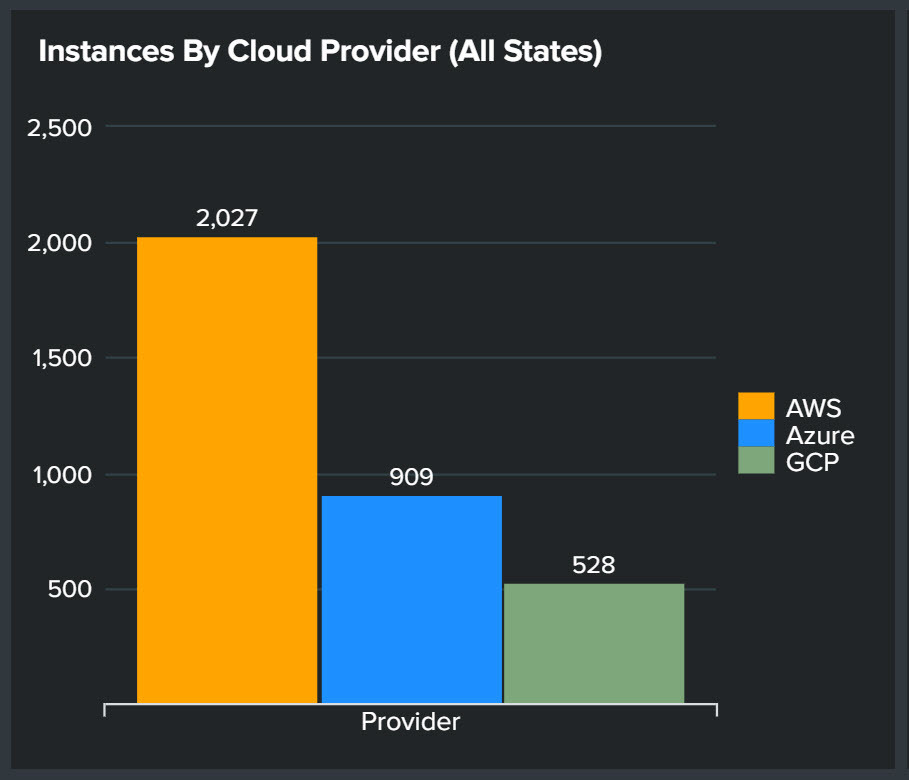

Falcon Cloud Security offre une visibilité complète sur les événements de workloads et de conteneurs ainsi que sur les métadonnées d'instances, favorisant ainsi la détection, la réponse, le Threat Hunting et les investigations, afin de garantir qu'aucune activité ne passe inaperçue dans votre environnement cloud.

Falcon Cloud Security sécurise l'ensemble de votre pile cloud native sur n'importe quel cloud, pour tous les workloads, conteneurs et applications Kubernetes. Automatisez les opérations de sécurité, et détectez et bloquez les activités suspectes, les attaques zero day et les comportements à risque pour garder une longueur d'avance sur les menaces en réduisant la surface d'attaque.

Falcon Cloud Security prend en charge les flux de travail d'intégration/de distribution continues (CI/CD) pour vous permettre de sécuriser les workloads à la vitesse requise par les tâches DevOps, sans sacrifier les performances.

« CrowdStrike nous permet de bénéficier d'une visibilité exceptionnelle sur l'ensemble de nos endpoints, même ceux hors réseau. CrowdStrike fournit également des alertes exploitables que notre équipe peut gérer, ce qui nous évite de mobiliser inutilement des ressources pour traquer des centaines de faux positifs. »

- Erik Hart, CISO, Cushman & Wakefield

La première et l'unique solution de protection des workloads cloud entièrement managée qui offre 24 h/24 et 7 j/7 l'aide d'experts en sécurité pour la gestion, le Threat Hunting, la surveillance et la protection des workloads cloud, assortie de la garantie CrowdStrike de prévention des compromissions la plus complète du secteur.

Cliquez sur les liens ci-dessous pour visiter le centre des intégrations de CrowdStrike :

Cliquez sur les liens ci-dessous pour visiter le centre des intégrations de CrowdStrike :

Offre une visibilité multicloud et assure une surveillance continue, la détection des menaces et la conformité, permettant ainsi aux équipes DevOps de déployer des applications de manière plus rapide et efficace, pour une gestion du niveau de sécurité du cloud en toute simplicité.

La plateforme et l'agent léger et intelligent Falcon offrent une protection et une visibilité en temps réel inégalées. Spécialement conçu pour les conteneurs, Falcon fournit des renseignements détaillés sur les données et événements propres aux hôtes et conteneurs.

Testez et évaluez votre infrastructure cloud afin de déterminer si les niveaux de sécurité et de gouvernance appropriés ont été mis en place pour contrer les problèmes de sécurité.

CrowdStrike est considéré comme un leader mondial de la cybersécurité par les plus grands analystes du secteur, ses clients et ses partenaires. Jetez un œil aux dernières distinctions qui lui ont été décernées pour la sécurité du cloud.

Découvrez comment CrowdStrike a remporté le Tech Innovator Award 2022 de CRN dans la catégorie Meilleure sécurité du cloud.

Découvrez pourquoi Frost & Sullivan a classé CrowdStrike parmi les leaders pour sa plateforme de protection des applications cloud native (CNAPP).

Forrester a salué CrowdStrike® Falcon Cloud Workload Protection pour ses excellentes performances dans le rapport Forrester Wave consacré à la sécurité des workloads cloud.