CROWDSTRIKE FALCON® ENDPOINT PROTECTION PRO

Doté de capacités de recherche de menaces et de réponse immédiate intégrées, notre antivirus de nouvelle génération leader du marché bloque les logiciels malveillants grâce à un seul agent léger qui fonctionne sans besoin de mises à jour de signatures, d’infrastructure de gestion sur site ou d’intégrations complexes. Il remplace rapidement et simplement votre antivirus.

Démarrer l'évaluation gratuite-

FALCON

PREVENTAntivirus

de nouvelle génération -

FALCON

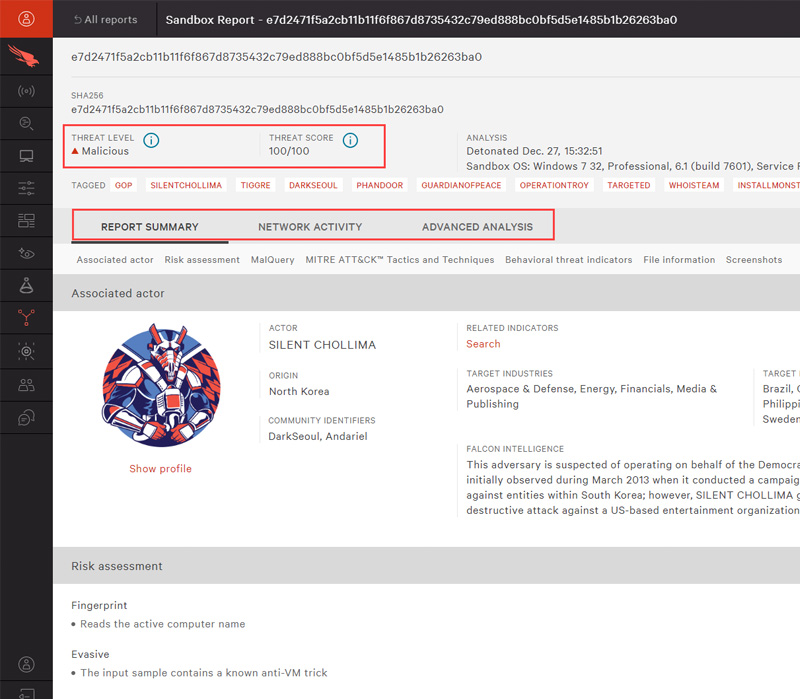

INTELLIGENCERecherche de menaces -

FALCON

DEVICE CONTROLContrôle des périphériques USB -

FALCON FIREWALL

MANAGEMENTContrôle du pare-feu hôte -

FALCON

INSIGHT XDRDétection et réponse à incident

sur les endpoints et au-delà -

FALCON

OVERWATCH™Threat Hunting -

FALCON

DISCOVERHygiène IT -

FALCON IDENTITY

PROTECTIONSécurité des identités intégrée -

FALCON

INSIGHT XDRPacks de connecteurs -

SERVICES

CROWDSTRIKERéponse à incident et

services proactifs

- Falcon Pro Remplacez votre antivirus d'ancienne génération par une solution intégrant un antivirus

Ensembles modulaires flexibles :

Composant inclus

Composant en option

Distinction Gartner Peer Insights Gartner Peer Insights attribue à CrowdStrike sa distinction Customers' Choice dans son rapport 2021 sur les EPP. En savoir plus. En savoir plus.

ANTIVIRUS DE NOUVELLE GÉNÉRATION :

ENDPOINT PROTECTION PRO

Falcon Endpoint Protection Pro constitue la solution de remplacement idéale d’un antivirus classique en combinant les technologies de prévention les plus efficaces et une visibilité totale sur les attaques grâce à une recherche de menaces intégrée, le tout dans un seul agent léger.

VALEUR AJOUTÉE

-

Renforce les capacités

de prévention -

Rehausse l'efficacité

du dispositif de sécurité -

Améliore les performances

des endpoints -

Élimine les coûts

et la charge associés

au maintien à jour des outils traditionnels

Notre antivirus n’a pas besoin d’attendre que des signatures soient développées et déployées. Nous faisons partie d’un réseau d’entreprises qui exécutent CrowdStrike, aussi, les données que nous observons chez nous sont ingérées dans le système, mettant ces connaissances à disposition des autres. Tout cela parce que les opérations se déroulent dans le cloud.

MODULES

Comparer CrowdStrike

Découvrez les performances de CrowdStrike par rapport à la concurrence.

Comparer