Une plateforme unique pour une protection supérieure

Une approche radicalement nouvelle, dont l'efficacité à empêcher les compromissions a été démontrée

Pourquoi choisir CrowdStrike ?

Pourquoi choisir CrowdStrike ?

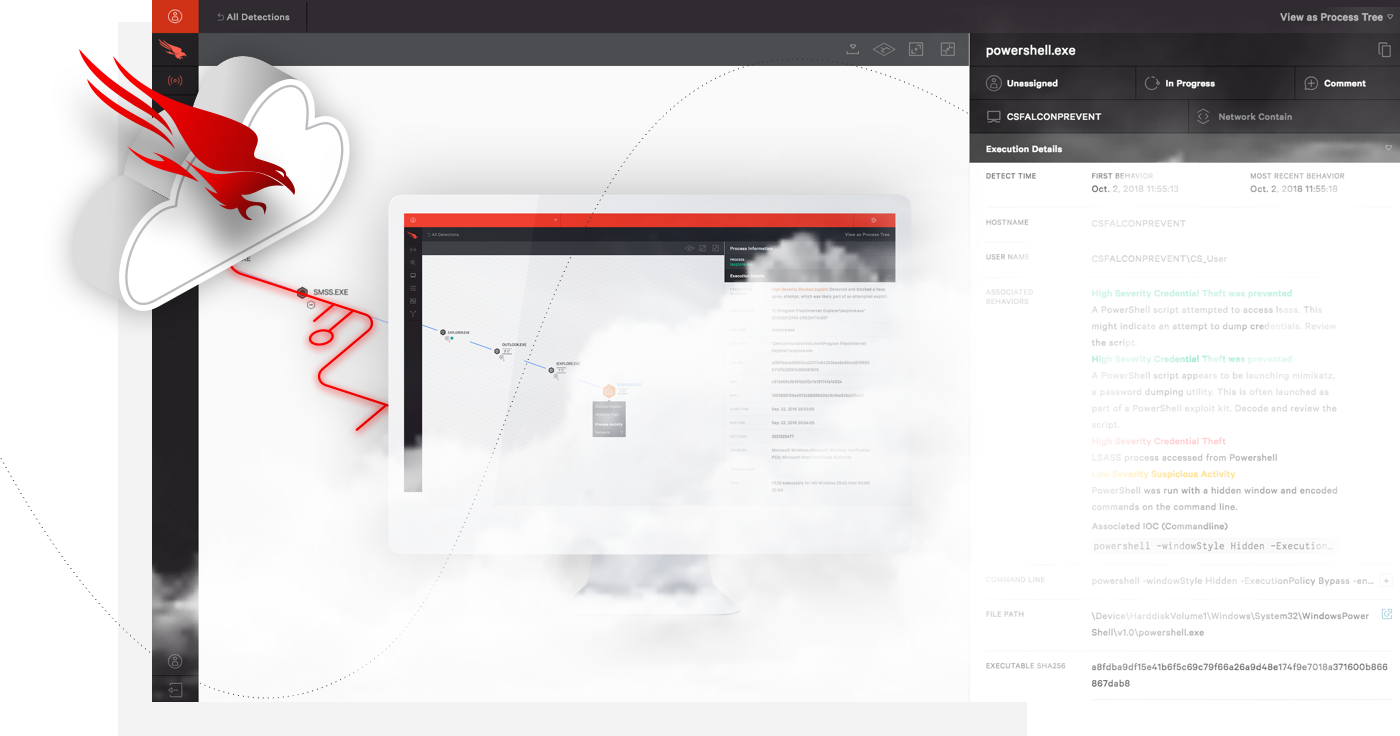

CrowdStrike protège les ressources humaines, les processus et les technologies qui soutiennent les entreprises modernes. La solution à agent unique, optimisée par des experts en sécurité chevronnés et une expérience sectorielle approfondie, permet de bloquer les compromissions, les ransomwares et les cyberattaques.

- Cloud native

Élimine la complexité et simplifie le déploiement, réduisant ainsi les coûts de fonctionnement. - Piloté par l'intelligence artificielle

Mobilise la puissance du Big Data et de l'intelligence artificielle pour apporter à vos équipes une visibilité instantanée. - Agent unique

Fournit toutes les fonctions nécessaires pour empêcher les compromissions, avec une efficacité maximale dès le premier jour.

La spécificité de CrowdStrike

La technologie alliée à des compétences pointues en sécurité

Cyberveille de classe mondiale

Toutes les données cloud sont enrichies par la cyberveille afin de présenter une image complète des attaques, avec le contexte nécessaire pour adopter une stratégie de sécurité proactive.

Threat Hunting en continu

Falcon OverWatch recherche activement les cybermenaces pour le compte de nos clients. Une équipe de threat hunters chevronnés travaille 24 h/24 et 7 j/7 pour détecter et traiter ce qui échappe aux autres solutions, renforçant ainsi votre protection.

Des services entièrement managés

Atteignez une maturité immédiate en matière de sécurité et comblez vos lacunes en cybersécurité grâce à une approche particulièrement rentable. Nos experts assurent la configuration et l'exécution de la solution tout en offrant le seul véritable service de remédiation à distance du secteur.

Trois raisons de choisir CrowdStrike

Avec la plateforme cloud native CrowdStrike Falcon®, les clients bénéficient d'une protection renforcée, de performances supérieures et d'une efficacité immédiate.

- Protection renforcée

Dotez-vous d'une protection efficace sur l'ensemble du cycle de vie des cybermenaces, combinant le Machine Learning, l'intelligence artificielle, l'analyse comportementale et le Threat Hunting proactif, réunis dans une seule et même solution. Tous ces outils sont alimentés par Threat Graph, la plus grande plateforme d'analyse cloud du secteur de la cybersécurité. - Performances supérieures

Un seul agent léger fonctionne dans tous les environnements, y compris les machines virtuelles et les datacenters, et assure une protection continue, même lorsque les endpoints sont hors ligne. - Efficacité immédiate

Bénéficiez d'une protection renforcée qui vous dispense d'une infrastructure sur site et consolide les divers agents de vos endpoints, grâce à une plateforme extensible qui évolue selon vos besoins, sans introduire de complexité supplémentaire.

Témoignages de nos clients

« Dès que nous avons commencé à collaborer avec CrowdStrike, le changement a été radical. Nous avons trouvé en CrowdStrike un partenaire qui nous ramène à un mode de fonctionnement stable. »

Jason Rooks, CIO de Parkway Schools