Qu’entend-on par Zero Trust ?

Le Zero Trust est un cadre de sécurité qui exige que tous les utilisateurs, qu’ils soient internes ou externes au réseau de l’entreprise, soient authentifiés, autorisés et continuellement validés en ce qui concerne leur configuration et leur niveau de sécurité, avant de se voir accorder ou de conserver l’accès aux données et aux applications. Le Zero Trust part du principe qu’il n’existe pas de périmètre réseau au sens habituel du terme. Les réseaux peuvent être locaux, dans le cloud ou hybrides, avec des ressources et des effectifs parfois très distribués.

Le Zero Trust est un cadre destiné à sécuriser l’infrastructure et les données pour mener à bien la transformation numérique d’aujourd’hui. Il répond parfaitement aux défis actuels du monde des entreprises, notamment en assurant la sécurité des collaborateurs en télétravail et des environnements cloud hybrides et en bloquant les menaces de ransomwares. Si de nombreux éditeurs ont cherché à créer leur propre définition du Zero Trust, il existe plusieurs normes établies par des organismes reconnus qui peuvent vous aider à adapter le cadre Zero Trust aux spécificités de votre entreprise.

Zero Trust et NIST 800-207

En matière de sécurité Zero Trust, CrowdStrike s’aligne sur les principes établis dans la publication NIST 800-207. Ces normes les plus complètes et les plus ouvertes qui soient du point de vue des fournisseurs ne sont pas uniquement destinées aux entités gouvernementales, mais concernent également toutes les entreprises. Elles englobent également les éléments d’autres organismes, tels que les cadres ZTX de Forrester et CARTA de Gartner.

Face à l’augmentation des compromissions de sécurité notables, l’administration Biden a publié en mai 2021 un décret imposant aux agences fédérales américaines d’adopter la norme NIST 800-207 dans le cadre de l’implémentation d’une sécurité Zero Trust. En conséquence, la norme a fait l’objet de validations et contributions majeures de la part de nombreuses parties prenantes (clients commerciaux, fournisseurs et agences gouvernementales), ce qui explique pourquoi de nombreuses sociétés privées la considèrent également comme la norme de facto des entreprises du secteur privé.

Le cadre Zero Trust tente d’appliquer les grands principes suivants, sur la base des directives du NIST :

- Vérification continue. Toujours vérifier l’accès, pour toutes les ressources.

- Limitation de « l’onde de choc ». Minimiser l’impact en cas de compromission d’origine interne ou externe.

- Automatisation de la collecte du contexte et de l’intervention. Incorporer des données comportementales et obtenir des informations contextuelles de toute l’infrastructure informatique (identités, endpoints, workloads, etc.) pour mettre en place la réponse la plus adéquate.

Fonctionnement du cadre Zero Trust

Pour implémenter ce cadre, il vous faut combiner plusieurs technologies avancées, telles que l’authentification à plusieurs facteurs basée sur le risque, la protection de l’identité, la sécurité des endpoints de nouvelle génération et une protection robuste des workloads cloud pour vérifier l’identité des utilisateurs et des systèmes, prendre en compte le moment précis de l’accès et gérer la sécurité du système. Le cadre Zero Trust prévoit aussi le chiffrement des données, la sécurisation de la messagerie et la vérification de l’hygiène des ressources et des endpoints avant qu’ils se connectent aux applications.

Le modèle Zero Trust diffère sensiblement de la sécurité réseau traditionnelle, qui consiste à « faire confiance, mais vérifier quand même ». L’approche traditionnelle fait systématiquement confiance aux utilisateurs et aux endpoints à l’intérieur du périmètre de l’entreprise. Celle-ci s’expose par conséquent à divers risques dus notamment à des utilisateurs internes malveillants ou à la prise de contrôle d’identifiants légitimes par des cyberattaquants, qui offre à des comptes non autorisés et compromis un accès total à l’entreprise. Ce modèle est devenu obsolète avec la migration vers le cloud des projets de transformation métier et l’accélération de la mise en place d’un environnement de travail distribué en raison de la pandémie apparue en 2020.

Par conséquent, une architecture Zero Trust exige que les entreprises surveillent et valident constamment l’utilisation des privilèges et attributs appropriés pour chaque utilisateur et son terminal. Elle exige aussi la mise en œuvre de règles qui intègrent le risque posé par l’utilisateur et le terminal, ainsi que des exigences de conformité et autres à prendre en compte avant d’autoriser la transaction. Pour ce faire, l’entreprise doit tout savoir de ses comptes de service et à privilèges et être en mesure de mettre en place des contrôles pour surveiller les ressources auxquelles l’utilisateur se connecte et l’origine de ces connexions. Une validation ponctuelle ne suffit pas, car les menaces et les attributs utilisateur sont susceptibles de changer.

Dès lors, les entreprises doivent faire en sorte de vérifier toutes les demandes d’accès avant d’octroyer l’accès à une quelconque ressource cloud ou d’entreprise. C’est pourquoi l’application des règles Zero Trust dépend d’une visibilité en temps réel sur des centaines d’attributs d’identité des utilisateurs et des applications, dont les suivants :

- Identité de l’utilisateur et type d’identifiants (humains, programmatiques)

- Privilèges en matière d’identifiants sur chaque terminal

- Connexions normales pour l’identifiant et le terminal (profils de comportement)

- Fonction et type de matériel du terminal

- Géolocalisation

- Versions des firmwares

- Protocole d’authentification et risque

- Versions des systèmes d’exploitation et niveaux de correctif

- Applications installées sur l’endpoint

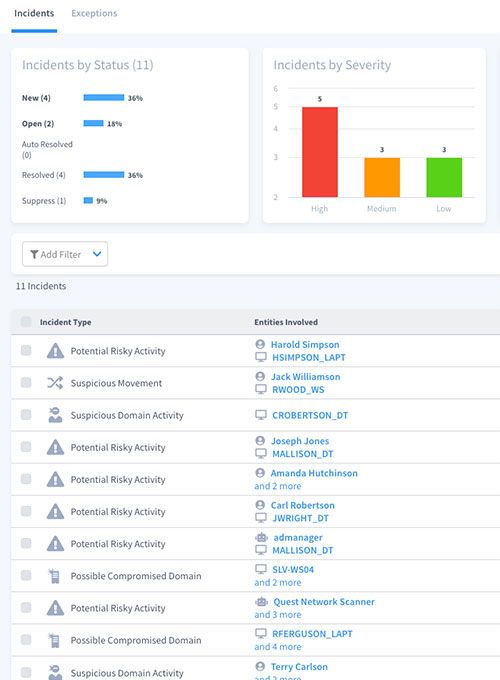

- Détection d’incidents ou d’événements de sécurité, y compris l’identification d’activités malveillantes et d’attaques

Les entreprises doivent soigneusement évaluer leur infrastructure informatique et les voies d’attaque potentielles afin de contenir les attaques et de minimiser l’impact en cas de compromission. Cette évaluation peut inclure la segmentation par types de terminal, identité ou fonctions de groupe. Par exemple, des protocoles suspects comme une requête RDP ou un appel de procédure distante (RPC) au contrôleur de domaine doivent toujours faire l’objet d’une vérification ou être limités à des identifiants spécifiques.

Plus de 80 % des attaques impliquent l’utilisation ou l’exploitation d’identifiants sur le réseau. Compte tenu des attaques continues à l’encontre des identifiants et des référentiels d’identités, les mesures de protection supplémentaires mises en place pour les identifiants et les données s’étendent aux fournisseurs de solutions CASB (sécurité de la messagerie et passerelle web sécurisée) afin de renforcer la sécurité des mots de passe, l’intégrité des comptes, les règles organisationnelles et leur application, et ainsi éviter les services de Shadow IT présentant un risque élevé.

GUIDE COMPLET « VERS UNE SÉCURITÉ ZERO TRUST FLUIDE »

Téléchargez le livre blanc pour en savoir plus sur une sécurité Zero Trust fluide et les grands principes du cadre NIST 800-207.

TéléchargerCONSEIL D'EXPERT

C’est à John Kindervag, maître à penser et analyste chez Forrester Research, que l’on doit le terme « Zero Trust », fondé sur le principe suivant : « ne jamais faire confiance, toujours vérifier ». Son point de vue avant-gardiste se fondait sur l’hypothèse que le risque est un facteur inhérent au sein du réseau comme à l’extérieur de celui-ci.

Cas d’usage de la sécurité Zero Trust

Bien que considéré comme une norme depuis de nombreuses années, le modèle Zero Trust a été de plus en plus formalisé en réponse au besoin de sécurisation de la transformation numérique et aux menaces complexes et destructrices observées l’année dernière.

Si n’importe quelle entreprise peut trouver avantage à implémenter une sécurité Zero Trust, votre société a tout à gagner en l’adoptant immédiatement dans les cas suivants :

Vous devez protéger un modèle de déploiement d’infrastructure qui inclut les éléments suivants :

- Environnement multicloud, hybride, multi-identités

- Terminaux non managés

- Systèmes d’ancienne génération

- Applications SaaS

Vous devez vous protéger contre diverses cybermenaces :

- Ransomwares – un double problème impliquant à la fois l’exécution de code et la compromission d’identités

- Attaques de la supply chain – qui ciblent généralement les terminaux non managés et les utilisateurs à privilèges en télétravail

- Menaces internes – très problématiques lorsque les utilisateurs sont en télétravail

Votre entreprise doit prendre en compte les considérations suivantes :

- Manque de compétences en analyse/SOC

- Impact sur l’expérience utilisateur (surtout en cas d’utilisation de l’authentification MFA)

- Exigences sectorielles ou de conformité (par ex., le secteur financier ou le mandat Zero Trust du gouvernement américain)

Chaque entreprise rencontre des problèmes uniques, que ce soit en raison de son activité, de la maturité de sa transformation numérique ou de sa stratégie de sécurité actuelle. Le modèle Zero Trust, s’il est correctement mis en œuvre, peut être adapté pour répondre à des besoins spécifiques et néanmoins garantir un bon retour sur investissement de votre stratégie de sécurité.

Exemple de l’attaque Sunburst

Sunburst, l’attaque de la supply chain logicielle survenue en 2021, illustre l’importance pour les entreprises de ne jamais baisser la garde, même avec des comptes de service standard et des outils jugés dignes de confiance. Tous les réseaux ont automatisé les mises à jour au sein de leur infrastructure technologique, des applications web à la surveillance et à la sécurité réseau. L’automatisation de l’application des correctifs est indispensable pour une bonne hygiène réseau. Cela étant, même pour les mises à jour obligatoires et automatisées, la mise en œuvre du Zero Trust permet d’éviter des actes malveillants potentiels.

L’analyse technique de l’attaque Sunburst démontre que n’importe quel outil, même fréquemment utilisé au sein d’un réseau, peut être exploité à partir du mécanisme de mise à jour du fournisseur, et montre de quelle façon l’application des principes d’une architecture Zero Trust permet d’atténuer ces menaces.

Le Zero Trust et le principe du moindre privilège exigent des règles et autorisations strictes pour tous les comptes, y compris les identifiants programmatiques, tels les comptes de service. Les comptes de service en général doivent avoir des comportements connus et des privilèges de connexion limités. Dans le cas de l’attaque Sunburst, c’est un compte de service disposant de trop d’autorisations qui a permis aux cyberattaquants de se déplacer latéralement. Ces comptes ne devraient jamais tenter d’accéder directement à un contrôleur de domaine ou à un système d’authentification comme ADFS, et toute anomalie doit être rapidement identifiée et remontée dès l’instant où elle est détectée.

CONSEIL D'EXPERT

Face aux multiples interprétations de la sécurité Zero Trust, il est parfois difficile d’identifier la solution la mieux adaptée à votre entreprise. Pour vous aider à évaluer les solutions et les services, nous avons compilé sept questions clés à poser aux éditeurs.Sept questions à poser aux éditeurs de solutions Zero Trust

Quels sont les principes de base du modèle Zero Trust ?

Le modèle Zero Trust (basé sur la norme NIST 800-207) repose sur les principes de base suivants :

- Vérification continue. Toujours vérifier l’accès, pour toutes les ressources.

- Limitation de « l’onde de choc ». Minimiser l’impact en cas de compromission d’origine interne ou externe.

- Automatisation de la collecte du contexte et de l’intervention. Incorporer des données comportementales et obtenir des informations contextuelles de toute l’infrastructure informatique (identités, endpoints, workloads, etc.) pour mettre en place la réponse la plus adéquate.

1. Vérification continue

Une vérification continue signifie qu’aucun identifiant, zone ou terminal n’est jamais considéré comme fiable. D’où l’expression « Ne jamais faire confiance, toujours vérifier ». Comme cette vérification est continue et qu’elle s’applique à un volume considérable de ressources, plusieurs éléments clés doivent être en place pour garantir son efficacité :

- Accès conditionnel basé sur le risque. De cette façon, le flux de travail n’est interrompu qu’en cas de modification du niveau de risque, ce qui permet de procéder à une vérification continue sans nuire à l’expérience utilisateur.

- Règles dynamiques, faciles à appliquer. Comme les workloads et les utilisateurs peuvent se déplacer beaucoup, les règles ne doivent pas seulement prendre en compte les risques, mais également inclure les impératifs de conformité et les exigences informatiques. Le Zero Trust ne dispense pas les entreprises de respecter les exigences organisationnelles et de conformité.

2. Limitation de l’onde de choc

En cas de brèche, il est indispensable de limiter son impact. Le Zero Trust limite les possibilités d’accès aux identifiants ou les voies d’accès pour les cyberattaquants, ce qui laisse à l’équipe de sécurité et aux systèmes le temps d’intervenir et d’atténuer l’attaque.

Pour limiter l’impact :

- Utilisez une segmentation basée sur l’identité. Une segmentation réseau classique peut être difficile à gérer d’un point de vue organisationnel dans la mesure où les workloads, les utilisateurs et les identifiants changent souvent.

- Appliquez le principe du moindre privilège. À chaque utilisation d’identifiants, même pour des comptes programmatiques (par ex., des comptes de service), il est important de donner à ces identifiants les autorisations minimales requises pour effectuer la tâche. L’étendue des autorisations doit par ailleurs être adaptée selon les tâches. De nombreuses attaques exploitent des comptes de service assortis de privilèges trop élevés, car ils sont peu surveillés et jouissent souvent d’autorisations trop importantes.

3. Automatisation de la collecte du contexte et de l’intervention

Pour prendre les décisions les plus judicieuses et efficaces, il est utile de disposer de données supplémentaires, pour autant qu’elles puissent être traitées et exploitées en temps réel. Le NIST propose des consignes concernant l’utilisation des sources suivantes :

- Identifiants utilisateur — humains et non humains (comptes de service, comptes sans privilèges, comptes à privilèges, y compris identifiants SSO)

- Workloads — y compris les machines virtuelles, les conteneurs et les workloads déployées dans des environnements hybrides

- Endpoint — tout terminal utilisé pour accéder aux données

- Réseau

- Données

- Autres sources (généralement via des API) :

- SIEM

- SSO

- Fournisseurs d’identités (par exemple, AD)

Phases d’implémentation du Zero Trust

Bien que les besoins de chaque entreprise soient uniques, CrowdStrike suggère les phases suivantes pour implémenter un modèle Zero Trust mature :

- Phase 1 : Visualiser – bien appréhender toutes les ressources, leurs points d’accès et les risques encourus

- Phase 2 : Atténuer – détecter et bloquer les menaces ou minimiser l’impact de la compromission si une menace ne peut pas être immédiatement éliminée

- Phase 3 : Optimiser – étendre la protection à tous les aspects de l’infrastructure informatique et à toutes les ressources, indépendamment de l’emplacement, sans nuire à l’expérience utilisateur

Pour des informations plus détaillées sur chaque phase, y compris les objectifs et les bonnes pratiques, lisez notre article expliquant comment implémenter le modèle Zero Trust en trois phases.

CONSEIL D'EXPERT

Lorsque vous investissez dans une solution Zero Trust, celle-ci peut-elle réduire la complexité de la sécurité, vous faire réaliser des économies et limiter le délai nécessaire à l’identification et à la correction des compromissions ? La réponse est évidemment OUI ! Regardez ce webcast pour découvrir des cas d’usage réels du Zero Trust qui affectent votre marge bénéficiaire et les frais généraux requis pour soutenir tout le programme.Comment optimiser votre retour sur investissement grâce à une stratégie Zero Trust fluide

Pourquoi choisir CrowdStrike pour l’implémentation d’une sécurité Zero Trust

La solution Zero Trust de CrowdStrike propose la seule approche fluide du secteur en matière de Zero Trust grâce aux atouts suivants :

- SEULE SOLUTION NATIVE AU CLOUD du secteur à bloquer les compromissions en temps réel ciblant tout endpoint, workload ou identité. La solution Falcon Zero Trust de CrowdStrike respecte les normes du cadre NIST 800-207 et maximise la protection Zero Trust au sein de votre entreprise hybride. Bloquez les compromissions en temps réel et protégez-vous des attaques de la supply chain, des ransomwares et des exploits de type ver.

- Mise en corrélation des attaques la plus fiable du secteur et déploiement de règles ultrarapide en vue de garantir un parcours ZERO TRUST FLUIDE aux entreprises de toutes tailles. Déployez le Zero Trust plus rapidement et par phases, avec deux composants seulement : le capteur et le tableau de bord d’administration. Allégez la charge de travail des analystes SOC (Security Operation Center) grâce à des mises en corrélation fiables et améliorez l’expérience utilisateur avec un accès conditionnel adaptatif.

- Seule solution native au cloud du secteur qui permet aux équipes de sécurité de mettre en place une protection Zero Trust sans la charge administrative inhérente à la gestion de téraoctets de données, des flux de cyberveille sur les menaces, du matériel et des logiciels, ni les coûts de gestion des ressources humaines associés, avec à la clé UNE COMPLEXITÉ ET DES COÛTS DE SÉCURITÉ RÉDUITS. Grâce à une mise en corrélation ultrafiable des attaques réalisée dans le cloud, à l’analyse du risque et des comportements et à une application simple des règles, améliorez le délai moyen de détection et d’intervention en cas de menaces, réduisez les tâches manuelles de gestion et d’analyse des données et limitez les investissements supplémentaires en matériel, logiciels, stockage et personnel.

DÉMONSTRATION FALCON ZERO TRUST

Organisez une démonstration en direct avec notre expert en sécurité et découvrez comment la solution Falcon Identity Protection peut aider votre entreprise à renforcer l’authentification utilisateur et favoriser la mise en place d’une sécurité Zero Trust fluide.

Demander une démo