Concevoir un SOC (Security Operation Center) de qualité est loin d’être une sinécure, mais assurer sa maintenance est encore plus compliqué. Découvrez ci-dessous quatre bonnes pratiques que toute entreprise devrait adopter en matière de SOC (Security Operation Center).

1. Élaborer une stratégie

La première étape en vue de la mise en place d’un SOC au sein d’une entreprise consiste à élaborer une stratégie claire alignée sur les objectifs commerciaux de l’entreprise. Ce processus doit inclure une évaluation de l’entreprise tout entière, durant laquelle l’équipe dressera un inventaire des ressources existantes et identifiera les failles ou vulnérabilités potentielles susceptibles être exploitées par des cyberadversaires.

Un autre aspect clé de la planification de la stratégie est l’élaboration d’un ensemble clair et exhaustif de procédures qui guideront l’équipe du SOC sur la conduite à tenir en lien avec chaque opération, notamment en ce qui concerne la surveillance, la détection, la réponse et le signalement.

Compte tenu de la complexité croissante du paysage des menaces, il est probable que les entreprises devront revoir et mettre à jour en continu leur stratégie et leurs procédures afin de tenir compte des risques nouveaux et émergents. En outre, l’ensemble des collaborateurs de l’entreprise doivent être informés des opérations de sécurité de base et des bonnes pratiques afin de préserver l’intégrité et les performances globales de l’entreprise.

EN SAVOIR PLUS

Regardez notre webinaire « A Day in the Life of a SOC Analyst » pour découvrir le fonctionnement général d’un SOC, y compris les difficultés et les défaillances associées, ainsi qu’une nouvelle approche des investigations et des interventions en cas d’alerte.Regarder le webinaire

2. Assurer une visibilité à l’échelle de l’entreprise

On le sait, le SOC peut uniquement protéger les ressources connues et une compromission de la sécurité du réseau peut venir de n’importe quel terminal. Il est donc primordial que le SOC identifie toutes les ressources numériques, y compris les réseaux, les bases de données, les terminaux/endpoints, les sites web et les référentiels d’informations, et intègre les journaux de données de ces ressources dans une fonction unique de surveillance et d’analyse. Il est également important de cartographier l’utilisation des services tiers et le trafic entre les différentes ressources, étant donné que des menaces peuvent émerger de ces activités.

Une telle visibilité de bout en bout vous aidera non seulement à protéger chacune de vos ressources, mais aussi à bénéficier d’une vue complète des comportements et activités habituels au sein de l’entreprise. De cette façon, les outils et technologies de sécurité pourront plus facilement identifier et prioriser les risques, de même que recommander des mesures correctives pour l’avenir.

3. Mettre en place l’infrastructure technologique

Le SOC n’est pas une structure à part entière, mais un ensemble de ressources humaines, de processus et de technologies qui interagissent pour protéger et défendre l’entreprise. Côté technologie, de nombreux éléments critiques constituent l’ossature numérique du SOC, à savoir :

- Un système de gestion des événements et des informations de sécurité (SIEM), qui agrège et met en corrélation les données extraites des flux de sécurité du réseau et des terminaux

- Des systèmes numériques de surveillance et d’évaluation, qui détectent les activités ou comportements suspects

- Des outils de prévention, tels que des pare-feux ou des logiciels antivirus

- Des outils de détection des menaces, qui font appel à l’intelligence artificielle (IA) et au Machine Learning (ML) pour identifier les activités suspectes et les faire remonter jusqu’au SOC

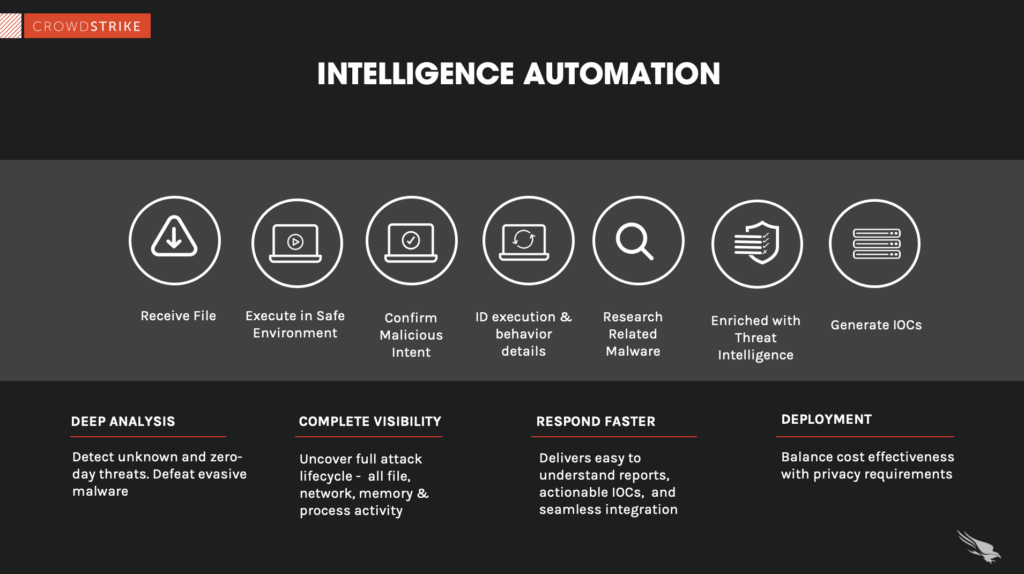

- Des fonctions de réponse aux menaces, qui recourent à l’automatisation de la cyberveille pour répondre automatiquement aux menaces de sécurité de faible niveau et aux incidents de routine

Vu la sophistication du paysage des menaces et la complexité des opérations commerciales mondiales, les entreprises doivent tirer parti des technologies numériques les plus récentes pour garder une longueur d’avance sur les cyberadversaires. Les solutions de sécurité cloud de nouvelle génération revêtent une importance particulière, dans la mesure où elles permettent aux entreprises de déployer rapidement des outils et de renforcer leur capacité de mise à jour ou d’adaptation aux nouvelles menaces. La plateforme CrowdStrike Falcon® est une solution de sécurité native au cloud qui offre une visibilité et une sécurité continues en temps réel couvrant l’ensemble des ressources de l’entreprise. Cette solution associe bon nombre des aspects clés d’un SOC à une équipe dédiée afin de répondre aux menaces les plus sophistiquées et de les gérer.

CONSEIL D'EXPERT

De nombreux SOC sont confrontés à des défis en termes de volume, de complexité, de compétences et de coûts.Les défis des SOC

4. Combiner automatisation de la cyberveille et ressources humaines pour répondre aux menaces

Les SOC les plus matures allient automatisation de la cyberveille et supervision humaine pour gérer la sécurité. En général, les outils de surveillance et de détection des menaces constituent la première ligne de défense, et identifient et priorisent les risques. Les menaces présentant un faible niveau de risque peuvent être gérées au travers de l’automatisation, tandis que les menaces plus avancées requièrent une intervention humaine. En combinant les services d’experts en sécurité hautement qualifiés à des solutions basées sur l’IA, les entreprises peuvent non seulement assurer la sécurité de leur réseau et de leurs ressources, mais également y consacrer moins de ressources en termes de temps, de coûts et d’efforts.

Les avancées technologiques continuent d’accroître la précision des outils de détection et leur capacité à évaluer chaque risque. Par ailleurs, à l’instar des outils reposant sur l’IA et le ML, les outils utilisés en cybersécurité s’améliorent au fil du temps, dans la mesure où ils exploitent les volumes croissants de données pour mieux comprendre les activités de base et détecter les anomalies. Les systèmes d’automatisation les plus avancés utilisent l’analyse comportementale pour « apprendre » à ces outils à faire la distinction entre les activités quotidiennes habituelles et les menaces réelles, libérant ainsi des ressources humaines pour des tâches de priorité supérieure.