La différence entre les attaques de phishing, de spear phishing et de whaling réside dans le degré de personnalisation. Le phishing est l’attaque la moins personnalisée, le whaling est celle qui l’est le plus et le spear phishing se situe entre les deux.

Qu’est-ce que le phishing ?

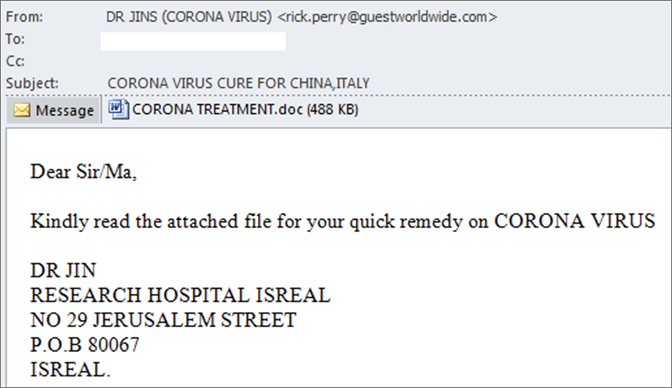

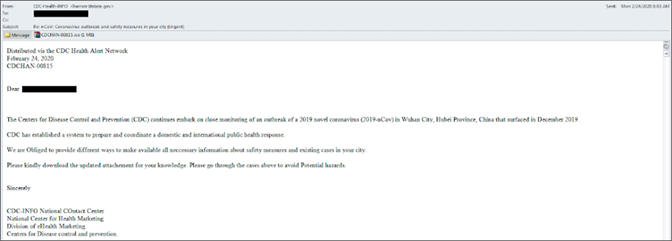

Toute personne qui possède une boîte de réception sait ce qu’est une attaque de phishing. La tristement célèbre arnaque nigériane est la première attaque de phishing à avoir été portée à l’attention du grand public. Depuis lors, les attaques de phishing ont gagné en sophistication. Une attaque de phishing moderne ressemble le plus souvent à un e-mail légitime envoyé par une entreprise réputée ou une banque. Seul un utilisateur vigilant qui prend la peine de passer la souris sur l’adresse de l’expéditeur pour vérifier qu’elle est correcte avant de cliquer sur un lien ou de télécharger une pièce jointe s’apercevra que le message est malveillant.

Les attaques de phishing adoptent une approche statistique : au lieu de s’en prendre à un seul individu, elles ciblent une multitude de personnes dans l’espoir d’en piéger quelques-unes.

Les attaques de phishing ne sont pas personnalisées et l’une des caractéristiques clés d’un e-mail de phishing est qu’il n’utilise pas le nom du destinataire. Elles sont menées non seulement par e-mail, mais également via des SMS, le téléphone et des applications de messagerie.

Qu’est-ce que le spear phishing ou harponnage ?

Contrairement à une attaque de phishing, qui a besoin que le destinataire clique sur un lien, une attaque de spear phishing a pour but de convaincre un collaborateur d’une entreprise ou d’un secteur spécifique de fournir un accès à la véritable cible, l’entreprise elle-même.

Les attaques de spear phishing sont au moins aussi personnalisées qu’une campagne marketing d’entreprise classique. Par exemple, une attaque de spear phishing peut cibler dans un premier temps des cadres intermédiaires travaillant dans des sociétés financières dans une région géographique donnée et dont l’intitulé de fonction comprend le mot « finance ».

Une attaque de spear phishing peut nécessiter un long travail préparatoire, mais les efforts consentis par le cyberattaquant en valent la peine car les retombées peuvent être considérables. Celles-ci ne sont pas nécessairement financières. En effet, de nombreuses attaques de spear phishing sont commanditées par des États.

Pour exécuter une attaque de spear phishing, les cyberattaquants peuvent combiner usurpation d’adresse e-mail, URL dynamiques et téléchargements furtifs (« drive-by ») pour contourner les contrôles de sécurité. Les attaques de spear phishing avancées peuvent exploiter des vulnérabilités zero day dans des navigateurs, des applications ou des plug-ins. L’attaque de spear phishing peut être la première étape d’une attaque par menace persistante avancée (APT) en plusieurs phases, qui effectuera des téléchargements de fichiers binaires, des communications sortantes de logiciels malveillants et des exfiltrations de données à des stades ultérieurs.

CONSEIL D'EXPERT

Prenons un exemple : un collaborateur reçoit un message qui semble provenir du département des ressources humaines et lui demande de se connecter au portail RH pour mettre à jour son mot de passe. Lorsque le collaborateur clique sur le lien fourni dans l’e-mail, il accède à une page web qui ressemble à s’y méprendre au portail RH. Lorsqu’il tente de se connecter à la fausse page, ses identifiants de connexion sont collectés par les cybercriminels à l’origine de l’attaque. Ceux-ci utilisent ensuite ces identifiants pour accéder au réseau.

Qu’est-ce que le whaling ?

Les attaques de whaling ciblent une personne spécifique, en général un cadre supérieur d’une société, afin de voler de l’argent ou d’obtenir des informations sensibles. Les cyberattaquants déploient beaucoup d’efforts pour se renseigner sur le cadre, notamment en le traquant sur les réseaux sociaux ou en utilisant une attaque de spear phishing pour obtenir un accès suffisant au réseau pour espionner ses e-mails.

Les attaques de whaling sont utilisées pour mener des attaques BEC (Business Email Compromise, ou piratage de la messagerie en entreprise), dont l’objectif final est la fraude électronique. Par exemple, un cadre disposant d’autorisations financières reçoit un e-mail d’un cadre supérieur lui demandant de transférer en urgence une grosse somme d’argent pour payer la facture d’un fournisseur ou une dette similaire. L’e-mail peut insister sur l’urgence de la situation : « Je pars en vacances et je suis à l’aéroport. Pouvez-vous vous en occuper le plus rapidement possible ? ». L’expéditeur supposé de l’e-mail est sans doute réellement en vacances, ce qui rend le message encore plus crédible aux yeux du cadre ciblé.

EN SAVOIR PLUS

Les revenus générés par les attaques BEC se chiffrent en milliards. Les montants perdus en une seule transaction peuvent quant à eux s’élever à plusieurs millions. Un fonds d’investissement a récemment perdu 10 millions de dollars à la suite d’une attaque BEC qui a permis aux cyberattaquants d’accéder à son réseau. En 2018, les pertes subies par les entreprises américaines se sont élevées à 1,3 milliard de dollars.