Définition

Un log est un fichier contenant des métadonnées pouvant servir à contextualiser un événement qui s’est produit à un moment donné.

Les logs constituent un registre historique de tout ce qui se passe au sein d’un système. Ils recensent notamment des événements tels que des transactions, des erreurs et des intrusions. Ces données, qui peuvent être transmises de diverses manières, se présentent dans différents formats : structuré, semi-structuré ou non structuré.

Un log de base est principalement constitué des éléments suivants :

- Horodatage : l’heure exacte à laquelle l’événement enregistré s’est produit

- Informations sur l’utilisateur

- Informations sur l’événement : la mesure prise

Cependant, en fonction du type de source, le log contiendra également une multitude d’autres données pertinentes. Par exemple, les logs de serveur consignent notamment la page web concernée, le code de statut http, le nombre d’octets mobilisés, les agents utilisateur, etc.

D’où les logs proviennent-ils ?

Un log est généré pour toutes sortes d’éléments au sein d’un système, notamment :

- Applications

- Conteneurs

- Bases de données

- Pare-feux

- Endpoints

- Terminaux IoT

- Réseaux

- Serveurs

- Services web

La liste est encore longue, mais le fait est que presque toutes les infrastructures avec lesquelles vous interagissez au quotidien génèrent des logs.

Qui utilise les logs ?

Les logs peuvent fournir de précieuses informations à quasiment toute personne en poste au sein d’une entreprise. Voici quelques-uns des cas d’usage les plus fréquents, présentés par rôle :

ITOps

- Identifier le point d’équilibre de l’infrastructure

- Gérer les workloads

- Maintenir la disponibilité des systèmes / gérer les pannes

- Assurer la continuité des activités

- Réduire les coûts et les risques

DevOps

- Gérer l’intégration continue (CI) et la distribution continue (CD)

- Maintenir la disponibilité des applications

- Détecter les erreurs critiques des applications

- Identifier les domaines d’optimisation des performances des applications

DevSecOps

- Encourager la responsabilité partagée en ce qui concerne le développement et la sécurité des applications

- Économiser du temps/de l’argent et réduire les risques pour la réputation en identifiant les problèmes potentiels avant le déploiement

SecOps/Sécurité

- Repérer les indices d’une attaque (« qui, quand, où »)

- Identifier les activités suspectes

- Identifier les pics de trafic (blocage/autorisation)

- Implémenter des méthodologies telles que la boucle OODA

Analystes informatiques

- Assurer la gestion de la conformité et la génération de rapports

- Gérer les dépenses d’exploitation et d’investissement

- Obtenir des informations stratégiques

Types de logs

Pratiquement tout composant réseau génère un type particulier de données, qu’il collecte dans son propre log. De ce fait, il existe de nombreux types de log :

- Log d’événement : log de haut niveau qui enregistre des informations sur le trafic et l’utilisation du réseau, telles que les tentatives de connexion, les saisies de mots de passe erronés et les événements des applications.

- Log de serveur : document au format texte contenant un enregistrement des activités associées à un serveur particulier au cours d’une période donnée.

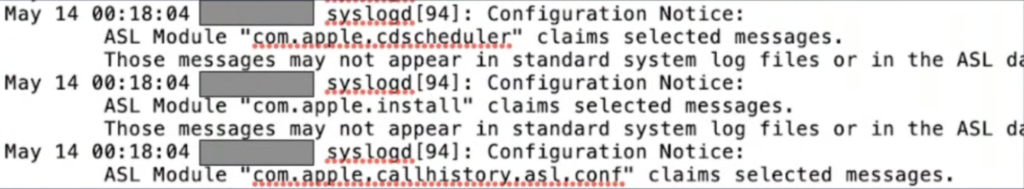

- Log système (syslog) : enregistrement des événements en lien avec le système d’exploitation. Ce log consigne les messages de démarrage, les modifications système, les arrêts inattendus, les erreurs et les avertissements, ainsi que d’autres processus importants. Windows, Linux et macOS génèrent tous des syslogs.

- Logs d’autorisation et logs d’accès : logs contenant la liste des personnes ou des robots qui accèdent à certaines applications ou à certains fichiers.

- Log des modifications : log contenant une liste chronologique des modifications apportées à une application ou à un fichier.

- Log de disponibilité : log conçu pour suivre les performances, l’activité et la disponibilité du système.

- Log de ressources : log contenant des informations sur les problèmes de connectivité et les limites de capacité.

- Log de cybermenaces : log contenant des informations sur le trafic du système, des fichiers ou des applications correspondant à un profil de sécurité prédéfini au sein d’un pare-feu.

L’importance de la gestion des logs

Bien que les logs puissent fournir une multitude d’informations, plusieurs défis de taille empêchent les entreprises de tirer pleinement parti de leur valeur.

Défi n° 1 : le volume

Avec l’essor du cloud, des réseaux hybrides et de la transformation numérique, le volume de données collectées par les logs a explosé. Dans la mesure où des logs sont créés pour pratiquement tout, comment une entreprise peut-elle gérer ce volume considérable de données et bénéficier rapidement de tous les avantages que les logs peuvent offrir ?

Défi n° 2 : la standardisation

Malheureusement, tous les logs ne présentent pas un format uniforme. Selon le type de log, les données peuvent être structurées, semi-structurées ou non structurées. Pour que les entreprises puissent absorber et dériver en temps réel des informations utiles de l’ensemble des logs, un certain degré de normalisation des données est nécessaire, ce qui facilitera leur analyse.

Défi n° 3 : transformation numérique

D’après Gartner, de nombreuses entreprises, en particulier les moyennes entreprises et celles dont les opérations de sécurité sont moins matures, présentent des lacunes en matière de surveillance et d’investigation des incidents. Leur approche décentralisée de la gestion des logs au sein de leurs environnements informatiques rend presque impossibles la détection et la réponse aux menaces.

Par ailleurs, de nombreuses entreprises s’appuient sur des solutions SIEM qui présentent des limites en matière de coûts et de capacités. Les modèles de licence SIEM reposent sur le volume de données ingérées ou la vitesse d’ingestion, ce qui augmente souvent le coût de cette technologie. Dès lors, la collecte de données à grande échelle a un coût souvent prohibitif (même si la plupart des outils de gestion des logs présentent des modèles de tarification similaires). Par ailleurs, à mesure que les données se multiplient, les outils SIEM peuvent rencontrer des problèmes de performances, de même qu’accroître le coût des opérations d’optimisation et de prise en charge.

Journalisez toutes vos données et répondez à toutes les questions – gratuitement

Falcon LogScale Community Edition (anciennement Humio) offre une plateforme moderne et gratuite de gestion des logs pour le cloud. Exploitez l’ingestion des données de streaming pour bénéficier d’une visibilité instantanée sur les systèmes distribués, de même que détecter et résoudre les incidents.

Falcon LogScale Community Edition, disponible instantanément et gratuitement, inclut les fonctionnalités suivantes :

- Ingestion de jusqu’à 16 Go de données par jour

- Durée de rétention de 7 jours

- Aucune carte de crédit requise

- Accès continu sans période d’essai

- Journalisation sans index, alertes en temps réel et tableaux de bord en direct

- Accès à notre place de marché et à nos packages, y compris aux guides de création de nouveaux packages

- Formation et collaboration avec une communauté active