Quels sont les différents types de logiciels malveillants ?

Parmi les différentes variantes de logiciels malveillants, voici celles auxquelles vous avez le plus de risque d’être exposé :

Le fonctionnement de ces différents types de logiciels malveillants est expliqué ci-dessous, accompagné d’exemples concrets.

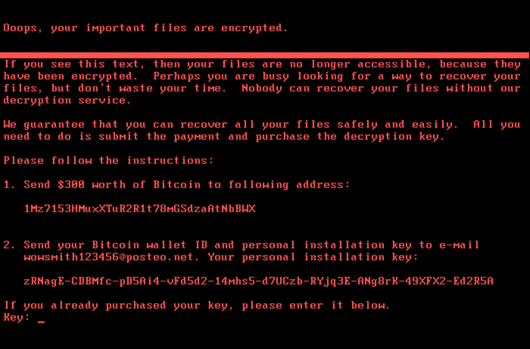

1. Ransomware

Un ransomware est un logiciel qui utilise le chiffrement pour empêcher la victime d’accéder à ses données jusqu’au paiement d’une rançon. Les activités de l’entreprise visée sont totalement ou partiellement interrompues jusqu’au paiement, sans qu’il y ait de garantie que celui-ci sera suivi de l’envoi de la clé de déchiffrement nécessaire ou que la clé de déchiffrement fournie fonctionnera correctement.

Exemple de ransomware :

Cette année, la ville de Baltimore a été victime d’une attaque du ransomware RobbinHood, qui a entraîné la paralysie de l’ensemble des activités municipales pendant plusieurs semaines, notamment la collecte des impôts, les transferts de propriété et les e-mails de l’administration. Cette attaque a jusqu’à présent coûté plus de 18 millions de dollars à la ville, et ce n’est pas fini. Le même type de logiciel malveillant a été utilisé contre la ville d’Atlanta en 2018, occasionnant des frais pour un montant de 17 millions de dollars.

2. Logiciel malveillant sans fichier

Un logiciel malveillant sans fichier n’installe rien dans un premier temps, mais modifie des fichiers natifs du système d’exploitation, comme PowerShell ou WMI. Comme le système d’exploitation considère les fichiers modifiés comme étant légitimes, les attaques sans fichier ne sont pas détectées par les antivirus. En raison de leur furtivité, ces attaques sont jusqu’à dix fois plus performantes que les attaques de logiciels malveillants classiques.

Exemple de logiciel malveillant sans fichier :

Astaroth est une campagne de logiciel malveillant sans fichier dans le cadre de laquelle des spams contenant des liens vers un fichier de raccourci .LNK sont envoyés à des utilisateurs. Le téléchargement du fichier active un outil WMIC, ainsi que plusieurs autres outils Windows légitimes. Ces outils téléchargent un code supplémentaire exécuté uniquement en mémoire, de façon à ne laisser aucune trace susceptible d’être détectée par les analyseurs de vulnérabilités. Le cyberattaquant télécharge et exécute ensuite un cheval de Troie qui permet de dérober des identifiants et de les charger sur un serveur distant.

See Crowdstrike Falcon In Action

Téléchargez notre livre blanc pour obtenir une description détaillée d’une intrusion sans fichier.

Télécharger3. Spyware

Un spyware collecte des informations sur les activités des utilisateurs à leur insu ou sans leur consentement, notamment des mots de passe, des codes PIN, des informations de paiement et des messages non structurés.

Le spyware ne limite pas son activité aux navigateurs de bureau, il peut aussi infiltrer une application critique ou un téléphone mobile.

Même si les données volées ne sont pas essentielles, les effets d’un spyware s’étendent souvent à l’entreprise tout entière compte tenu de la dégradation des performances et de la baisse de productivité.

Exemple de spyware :

DarkHotel, qui a ciblé des chefs d’entreprise et de gouvernement en utilisant le réseau Wi-Fi d’un hôtel, utilise plusieurs types de logiciels malveillants pour accéder aux systèmes de personnalités influentes. Une fois l’accès obtenu, les cyberattaquants installent des enregistreurs de frappe pour récupérer les mots de passe et d’autres informations sensibles de leurs cibles.

4. Adware

Un adware suit l’activité de navigation de l’utilisateur afin de déterminer quelles publicités afficher sur son écran. Bien que similaire au spyware, l’adware n’installe aucun logiciel sur l’ordinateur de l’utilisateur et n’enregistre pas ses frappes.

L’adware porte atteinte à la vie privée de l’utilisateur : les données capturées par l’adware sont regroupées avec des données collectées, ouvertement ou non, sur l’activité de l’utilisateur sur Internet et utilisées pour créer un profil contenant de nombreuses informations, notamment sur ses amis, ses achats, ses voyages, etc. Ces informations peuvent être partagées et vendues à des publicitaires sans le consentement de l’utilisateur.

Exemple d’adware :

L’adware Fireball a infecté 250 millions d’ordinateurs et de terminaux en 2017, piratant des navigateurs pour modifier les moteurs de recherche par défaut et suivre l’activité en ligne. Cet adware n’était pas seulement gênant, il pouvait également exécuter un code à distance et télécharger des fichiers malveillants.

EN SAVOIR PLUS

Vous souhaitez rester au fait des activités récentes des cyberadversaires ? Consultez le blog Research and Threat Intel, consacré à la recherche et à la cyberveille, pour prendre connaissance des dernières études, tendances et informations sur les cybermenaces émergentes.Blog Research and Threat Intel

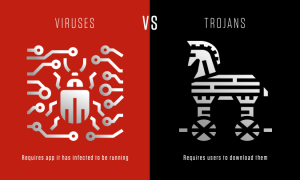

7. Virus

Un virus est un élément de code qui s’insère dans une application et s’exécute en même temps que celle-ci. Une fois à l’intérieur d’un réseau, un virus peut être utilisé pour voler des données sensibles ou lancer des attaques DDoS ou de ransomwares.

Différence entre un virus et un cheval de Troie

Un virus ne peut s’exécuter ou se reproduire que si l’application qu’il a infectée est en cours d’exécution. Cette dépendance à l’égard de l’application hôte le distingue des chevaux de Troie, qui doivent être téléchargés par un utilisateur, et des vers, qui n’ont pas besoin d’application pour s’exécuter. De nombreuses instances de logiciels malveillants appartiennent à plusieurs catégories : Stuxnet, par exemple, est à la fois un ver, un virus et un rootkit.

8. Rootkit

Un rootkit est un logiciel qui offre aux cybercriminels un contrôle à distance sur l’ordinateur de la victime avec des privilèges administrateur complets. Les rootkits peuvent être injectés dans des applications, des noyaux, des hyperviseurs ou des firmwares. Ils se propagent par le biais d’e-mails de phishing, de pièces jointes et de téléchargements malveillants, ainsi que de disques partagés compromis. Les rootkits peuvent également servir à dissimuler d’autres logiciels malveillants, tels que des enregistreurs de frappe.

Exemple de rootkit :

Zacinlo infecte les systèmes lorsqu’un utilisateur télécharge une fausse application VPN. Une fois installé, Zacinlo effectue une analyse de sécurité afin d’identifier et d’éliminer les autres logiciels malveillants. Il ouvre ensuite des navigateurs invisibles et interagit avec les contenus comme le ferait n’importe quel utilisateur, en naviguant, sélectionnant et cliquant. Cette activité a pour but de tromper les logiciels d’analyse comportementale. La charge active de Zacinlo se déclenche lorsque le logiciel malveillant clique sur des publicités dans les navigateurs invisibles. Cette fraude au clic publicitaire permet aux cybercriminels de percevoir une partie de la commission.

Détection et élimination des logiciels malveillants avec CrowdStrike

Pour se protéger des logiciels malveillants, il est recommandé de combiner plusieurs méthodes. La stratégie antimalware d’une entreprise doit inclure le Machine Learning, le blocage des exploits, des listes blanches, des listes noires et des indicateurs d’attaque.

CrowdStrike Falcon combine ces différentes méthodes avec des technologies innovantes qui s’exécutent dans le cloud pour offrir une protection plus rapide et toujours à jour.

La plateforme CrowdStrike Falcon offre aux analystes et aux chercheurs des fonctionnalités antimalware rapides et complètes grâce à un accès au référentiel le plus riche et le plus à jour de menaces et d’artefacts du secteur. Ce référentiel de 300 To contient plus de 400 millions de fichiers et d’index couvrant 2 milliards d’événements chaque semaine.

Toutes ces données peuvent être utilisées pour des recherches en temps réel (métadonnées et contenu binaire) grâce à une technologie d’indexation instantanée en attente de brevet.

Une analyse en profondeur des menaces furtives et inconnues est possible grâce à Falcon Sandbox. Falcon Sandbox enrichit les résultats des recherches sur les logiciels malveillants grâce à sa cyberveille et fournit des indicateurs d’attaque exploitables permettant aux équipes de sécurité d’en savoir plus sur les attaques sophistiquées et de renforcer leurs défenses.

Pour lutter contre la menace croissante que représentent les logiciels malveillants sur mobiles, les entreprises ont besoin d’une visibilité sur les terminaux qui accèdent à leurs réseaux et sur les méthodes utilisées à cette fin. CrowdStrike Falcon for Mobile associe des fonctionnalités de détection et d’intervention sur les endpoints mobiles et une visibilité en temps réel sur les adresses IP, les paramètres des terminaux, les connexions Wi-Fi et Bluetooth et les données du système d’exploitation.

Envie de découvrir comment la plateforme CrowdStrike Falcon bloque les logiciels malveillants ? Profitez de notre évaluation gratuite pour découvrir comment elle fait face à des échantillons de logiciels malveillants actifs.