Qu’est-ce que la gestion de la surface d’attaque externe (EASM, External Attack Surface Management) ?

La gestion de la surface d’attaque externe (EASM) désigne le processus continu de découverte, de surveillance, d’évaluation, de priorisation et de correction des vecteurs d’attaque dans la surface d’attaque externe d’une entreprise. La surface d’attaque externe, également appelée « surface d’attaque numérique », est la somme des ressources Internet de l’entreprise et des vecteurs associés qui peuvent être exploités pendant une attaque.

Les ressources Internet incluent les noms de domaine, les certificats et protocoles SSL, les systèmes d’exploitation, les serveurs, les terminaux IOT et les services réseau. Présentes à la fois dans les environnements sur site et cloud, et provenant de différents fournisseurs tiers, elles représentent le moyen le plus facile d’accéder aux réseaux internes et aux données sensibles.

Ces dix dernières années, les entreprises ont multiplié les adresses IP publiques pour faciliter la communication entre leur réseau interne et Internet. Certaines de ces adresses sont officiellement enregistrées, mais la majorité ne le sont pas et sont éphémères. Aujourd’hui, la surface d’attaque externe s’étend au-delà du périmètre connu du réseau d’une entreprise et inclut souvent des ressources gérées par des fournisseurs tiers.

Quels sont les principaux défis du mappage de la surface d’attaque externe ?

Le passage au cloud et la démocratisation de l’informatique ont profondément modifié la réalité sur le terrain. La plupart des entreprises présentent des angles morts importants et souffrent d’une visibilité limitée sur leur Shadow IT et sur l’exposition de leurs ressources à l’Internet. Il est presque impossible de mapper la surface d’attaque externe avec la visibilité offerte par les outils traditionnels, et ce pour diverses raisons :

Écosystèmes informatiques distribués

L’époque où les entreprises disposaient d’un périmètre réseau bien défini est révolue. Aujourd’hui, les ressources sont réparties à différents endroits. En plus d’un réseau central, les entreprises possèdent des bureaux régionaux et des filiales, et travaillent avec des fournisseurs de services d’hébergement tiers et des partenaires commerciaux connectés à leur réseau. À mesure que le nombre de ressources hébergées au-delà du pare-feu de l’entreprise augmente, il devient de plus en plus difficile de les gérer et de les surveiller efficacement.

Des équipes cloisonnées

Au sein d’une entreprise, plusieurs équipes utilisent les ressources connectées à Internet. Les responsables informatiques, les ingénieurs réseau et les équipes DevOps et marketing n’en sont que quelques exemples. Très souvent, ces équipes se retrouvent face à un choix cornélien : obtenir des résultats rapidement ou respecter les politiques informatiques et de sécurité. En outre, il arrive fréquemment que des instances cloud non officielles et des sites web et autres ressources non vérifiés soient créés sans passer par les canaux officiels.

La surface d’attaque externe ne cesse d’évoluer

80 à 95 % de vos adresses IP étant éphémères, il est presque impossible de dresser un inventaire de vos ressources Internet à l’aide de méthodes traditionnelles. De plus, comme la surface d’attaque externe évolue en permanence, elle peut prendre n’importe quelle direction. Un simple clic sur le mauvais bouton peut malencontreusement exposer une ressource sur le Web et entraîner un risque.

Quels sont les risques associés à une visibilité limitée sur la surface d’attaque ?

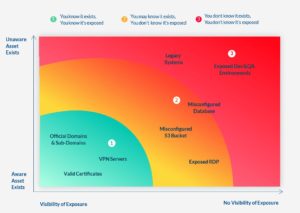

D’après le dernier rapport de Verizon sur les compromissions de données, 70 % des cyberattaques sont perpétrées par des cybercriminels externes. Ces cyberattaquants voient clairement les points faibles du périmètre réseau et les exploitent, laissant les entreprises sans défense. Sans surprise, les données de Reposify montrent que, en moyenne, les entreprises n’ont aucune visibilité sur 64 % de leurs ressources Internet.

En 2016, Gartner a prédit que, d’ici 2020, 30 % des cyberattaques réussies cibleraient les ressources de Shadow IT des entreprises. D’après notre analyse récente, environ 38 % des cyberattaques fructueuses en 2019 résultaient du Shadow IT, d’erreurs de configuration et d’expositions inconnues à Internet qui auraient pu être évitées si les entreprises avaient bénéficié d’une meilleure visibilité sur leur surface d’attaque.

En quoi une solution de gestion de la surface d’attaque externe peut-elle aider ?

La gestion de la surface d’attaque externe est tout simplement la seule façon de découvrir, de gérer et de surveiller un réseau dépourvu de périmètre à grande échelle. Compte tenu de l’omniprésence du Shadow IT et des erreurs humaines inévitables, la gestion de la surface d’attaque externe occupe désormais une place centrale. De fait, de plus en plus d’entreprises mettent en place des équipes dédiées à la gestion et à la réduction de cette surface d’attaque.

Identifiez les risques inconnus et les expositions en temps réel

Générez automatiquement un inventaire complet de vos ressources et découvrez celles dont vous n’aviez pas conscience. Recevez des alertes dès que des expositions, des vulnérabilités et d’autres problèmes de sécurité se produisent.

Simplifiez les opérations

La priorisation automatique des risques et les conseils de correction intégrés vous permettront de gagner un temps précieux et vous aideront à vous concentrer sur l’essentiel. La possibilité de partager facilement les résultats avec les équipes internes et les fournisseurs tiers augmente l’efficacité opérationnelle, et permet aux collaborateurs d’utiliser des processus cohérents.

Tirez le meilleur parti de votre infrastructure de sécurité existante

Comment pourriez-vous procéder à une analyse des vulnérabilités ou lancer un test d’intrusion sur des ressources si vous ignorez leur existence ? Grâce à une visibilité constamment à jour sur vos ressources, vous pouvez optimiser les outils que vous utilisez déjà.

Optimisez les coûts informatiques et de sécurité

Identifiez les systèmes d’ancienne génération ainsi que les outils et services inutilisés afin de réduire les coûts informatiques, de gagner du temps et d’éliminer les tâches manuelles.

Composants essentiels d’une solution de gestion de la surface d’attaque externe

1. Ressources autonomes exposées

Détection automatique et génération de l’inventaire de toutes les ressources exposées, connues ou non, dans tous les environnements et au sein de la supply chain.

2. Analyse du contexte professionnel

Capacité à comprendre exactement à quel département, filiale ou fournisseur tiers chaque ressource exposée appartient et comment elle est connectée au réseau principal.

3. Classification automatique des ressources

Capacité à voir instantanément toutes les ressources exposées par catégorie, plateforme et type de service.

4. Surveillance continue de la surface externe

Génération de renseignements de sécurité et priorisation des risques en fonction du contexte professionnel, afin que vous puissiez vous concentrer sur les tâches les plus critiques.