Qu’est-ce que l’EDR ?

Pour faire simple, une solution de détection et d’intervention sur les endpoints (EDR) est une solution de cybersécurité qui détecte et atténue les cybermenaces en surveillant en continu les endpoints et en analysant leurs données.

De façon plus formelle, Gartner définit l’EDR comme une solution qui « enregistre et stocke les comportements sur les endpoints, utilise diverses techniques d’analyse des données pour détecter les comportements système suspects, fournit des informations contextuelles, bloque l’activité malveillante et suggère des corrections pour restaurer les systèmes affectés ».

Un véritable outil EDR doit disposer des fonctionnalités suivantes :

- Recherche et investigation des données d’incidents

- Validation des alertes après leur tri ou en cas d’activité suspecte

- Détection des activités suspectes

- Threat Hunting ou exploration des données

- Blocage des activités malveillantes

Qu’attendre d’une solution EDR ?

Une bonne compréhension des principaux aspects de la sécurité EDR et de leur importance vous aidera à mieux discerner les caractéristiques auxquelles il convient d’être attentif. Il est important de choisir une solution EDR capable d’offrir un niveau de protection optimal tout en ne nécessitant que peu d’efforts et d’investissement, de façon à conférer une valeur ajoutée à votre équipe de sécurité, sans épuiser vos ressources. Voici les six aspects clés d’une solution EDR à prendre en considération :

1. Visibilité :

Une visibilité en temps réel sur tous vos endpoints vous permet de surveiller les activités des cyberadversaires alors même qu’ils tentent d’infiltrer votre environnement, et de les bloquer immédiatement.

2. Base de données de cybermenaces :

Une solution EDR efficace repose sur la collecte de quantités colossales de données télémétriques en provenance des endpoints, ainsi que sur leur contextualisation en vue de la recherche de signes d’attaque au moyen de diverses techniques d’analyse.

3. Protection basée sur les comportements :

S’appuyer uniquement sur des méthodes basées sur les signatures ou sur des indicateurs de compromission conduit à des « défaillances silencieuses », qui favorisent à leur tour la compromission de données. Pour être efficace, une solution EDR nécessite d’adopter une approche fondée sur les comportements, qui s’appuie sur la recherche d’indicateurs d’attaque pour vous prévenir des activités suspectes avant toute compromission.

4. Perspicacité et cyberveille :

Une solution EDR qui intègre une cyberveille permet de contextualiser les événements, notamment en fournissant des détails sur le cyberadversaire présumé et toutes autres informations connues sur l’attaque.

5. Intervention rapide :

Une solution EDR capable d’intervenir de manière rapide et précise permet de bloquer les attaques avant qu’elles ne se transforment en compromissions et de reprendre rapidement les activités normales.

6. Solution basée dans le cloud :

Une solution EDR basée dans le cloud est le seul moyen de protéger efficacement les endpoints, tout en s’assurant que des tâches comme la recherche, l’analyse et l’investigation peuvent être réalisées avec un haut niveau de précision et en temps réel.

Comment fonctionne une solution EDR ?

Les solutions EDR fournissent une visibilité en temps réel continue et complète sur l’activité au niveau des endpoints. L’analyse comportementale et la cyberveille exploitable sont ensuite appliquées aux données des endpoints pour empêcher qu’un incident se transforme en compromission.

Falcon Insight, l’outil EDR de CrowdStrike, assure ce rôle grâce aux fonctionnalités suivantes :

Détection automatique des attaques furtives

Falcon Insight allie visibilité totale sur l’ensemble des endpoints et indicateurs d’attaque, et recourt à l’analyse comportementale pour examiner des milliards d’événements en temps réel et détecter automatiquement les signes de comportement suspect.

L’analyse d’événements isolés faisant partie d’une séquence plus large permet à l’agent Falcon Insight d’appliquer la logique de sécurité découlant de CrowdStrike Intelligence. Dès lors qu’une séquence d’événements correspond à un indicateur d’attaque connu, l’agent Falcon identifie l’activité comme étant malveillante et envoie automatiquement une alerte de détection. Les utilisateurs peuvent également effectuer leurs propres recherches personnalisées sur les 90 derniers jours et obtenir des résultats de l’architecture cloud de Falcon Insight en cinq secondes maximum.

Intégration à la cyberveille

L’intégration à la cyberveille de CrowdStrike permet de détecter plus rapidement les activités et tactiques, techniques et procédures (TTP) identifiées comme malveillantes. Vous obtenez ainsi des informations contextualisées, concernant notamment l’attribution, le cas échéant, ainsi que des détails sur le cyberadversaire et toutes autres informations connues sur l’attaque.

Les SOC (Security Operation Centers) et les analystes en sécurité reçoivent une description détaillée qui détermine l’auteur, les motivations et les modalités de l’événement, permettant ainsi aux entreprises de mieux se protéger.

Threat Hunting managé pour une stratégie de défense proactive

Intégré à la plateforme Falcon, le service de Threat Hunting managé Falcon OverWatch™ offre un niveau de protection supérieur, qui s’appuie sur une équipe de threats hunters chevronnés qui agit au nom des clients pour assurer la détection des menaces et prévenir les compromissions de grande envergure.

L’équipe OverWatch utilise la solution EDR Falcon Insight pour traquer et investiguer les activités malveillantes au sein de votre environnement, de même que pour prodiguer des conseils. Dès lors qu’une menace est identifiée, l’équipe collabore avec votre entreprise pour trier, analyser et résoudre l’incident avant qu’il ne se transforme en véritable compromission.

Visibilité historique et en temps réel

Falcon Insight joue le rôle d’enregistreur pointé sur les endpoints, en consignant l’activité pertinente qui permettra de détecter les incidents qui ont échappé aux mesures préventives. Grâce au suivi par l’agent Falcon de centaines d’événements de sécurité différents, comme la création de processus, le chargement de pilotes, les modifications de registre, l’accès aux disques, l’accès à la mémoire et les connexions au réseau, les clients bénéficient d’une visibilité totale sur la sécurité de l’ensemble des activités au niveau de leurs endpoints.

Cette approche procure aux équipes de sécurité les informations clés dont elles ont besoin, notamment :

- Les adresses locales et externes auxquelles l’hôte est connecté

- Tous les comptes utilisateur qui se sont connectés sur site et à distance

- Un résumé des modifications survenues au niveau des clés ASP, des fichiers exécutables et de l’utilisation des outils d’administration

- L’exécution des processus

- Des informations récapitulatives et détaillées sur l’activité réseau associée aux processus, notamment les requêtes DNS, les connexions et les ports ouverts

- La création de fichiers d’archives, notamment aux formats RAR et ZIP

- L’utilisation de supports amovibles

Cette supervision complète de l’activité liée à la sécurité sur les endpoints permet aux équipes de sécurité de surveiller les activités des cyberadversaires en temps réel, par l’observation des commandes exécutées et des techniques utilisées alors même qu’ils tentent de s’infiltrer dans un environnement ou de s’y déplacer.

Investigations accélérées

Comme les informations recueillies depuis les endpoints sont stockées dans le cloud CrowdStrike via la plateforme Falcon, dont l’architecture repose sur un modèle situationnel, la solution EDR de CrowdStrike permet d’accélérer les investigations et, ce faisant, la correction des incidents.

Ce modèle situationnel conserve une trace de toutes les relations et de tous les contacts entre chaque événement d’endpoint grâce à une base de données étendue et puissante orientée graphe, qui fournit des détails et du contexte rapidement et à grande échelle, aussi bien pour les données historiques qu’en temps réel. Les équipes de sécurité peuvent ainsi investiguer rapidement les incidents.

La rapidité et le niveau de visibilité offerts, ainsi que la cyberveille intégrée et contextuelle fournissent les informations nécessaires pour parfaitement comprendre les données. Les équipes de sécurité peuvent ainsi suivre les attaques, même les plus sophistiquées, de manière efficace, de même que détecter, trier, valider et prioriser rapidement les incidents pour une correction plus rapide et plus précise.

Correction rapide et décisive

Falcon Insight offre la possibilité d’isoler un endpoint, une technique connue sous le nom de « confinement du réseau » qui permet aux entreprises de prendre des mesures rapides et instantanées en isolant les hôtes potentiellement compromis du reste de l’activité réseau.

Un endpoint confiné peut continuer à envoyer et à recevoir des informations du cloud CrowdStrike, mais reste à l’état de confinement même en cas de coupure de la connexion au cloud et de redémarrages.

Lorsqu’il s’agit de répondre aux menaces émergentes, le temps est un facteur primordial. Les intervenants ont en outre besoin d’une visibilité étendue et en temps réel pour pouvoir intervenir de manière rapide et décisive.

L’intervention en temps réel de Falcon Insight offre la visibilité renforcée dont les équipes de sécurité ont besoin pour identifier immédiatement les menaces auxquelles elles font face et les corriger directement, sans impact sur les performances.

Cette fonctionnalité d’intervention en temps réel comprend deux ensembles de commandes intégrées que vous pouvez exécuter dans le cadre des investigations pour accélérer la résolution des incidents.

Les collecteurs d’informations permettent aux équipes de sécurité de comprendre immédiatement le risque et la portée d’une menace avancée grâce aux tâches suivantes :

- Exploration du système de fichiers et extraction de fichiers

- Établissement d’une liste des processus en cours d’exécution

- Extraction de journaux d’événements Windows

- Interrogation du Registre Windows

- Établissement d’une liste des connexions et de la configuration réseau actuelles

- Extraction de la mémoire des processus

- Calcul des hachages de fichiers

- Collecte des variables d’environnement

- Collecte des informations complémentaires souhaitées à l’aide de PowerShell ou d’autres outils

Les actions de correction permettent aux équipes de prendre des mesures pour contenir et éliminer les menaces de manière rapide et décisive, notamment :

- Suppression de fichiers

- Blocage de processus

- Suppression ou modification de clés ou de valeurs de Registre Windows

- Ajout de fichiers

- Exécution d’un script ou d’un fichier exécutable

- Chiffrement de fichiers

- Redémarrage/arrêt

L’architecture native au cloud, l’agent léger et la console unifiée de CrowdStrike permettent d’intervenir en temps réel sur n’importe quel système partout dans le monde, sans aucun impact sur les coûts ou les performances.

EN SAVOIR PLUS

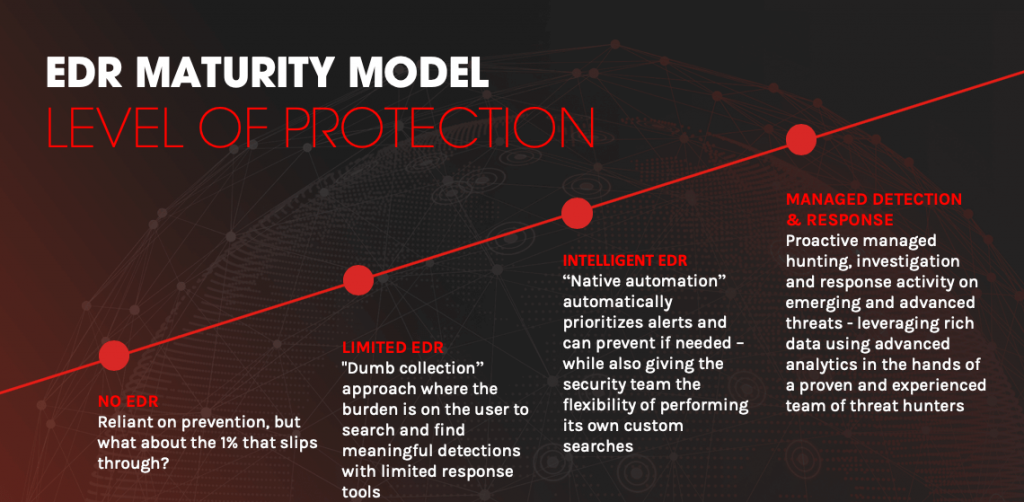

Téléchargez notre livre blanc pour découvrir comment le « modèle de maturité des solutions EDR » peut vous aider à choisir la solution qui correspond le mieux aux besoins de votre entreprise.Télécharger le livre blanc

Pourquoi est-il important de disposer d’une solution EDR ?

Toutes les entreprises devraient avoir conscience que, pour peu qu’ils soient motivés et disposent de suffisamment de temps et de ressources, les cyberadversaires finiront toujours par trouver le moyen de contourner les défenses mises en place, quel que soit leur niveau de complexité. Voici quelques-unes des raisons pour lesquelles votre stratégie de sécurité des endpoints devrait inclure une solution EDR.

Raison n° 1 : la prévention seule ne suffit pas à offrir une protection totale

Si vos dispositifs de prévention échouent dans leur mission, vous courez le risque que votre solution de sécurité des endpoints actuelle laisse votre entreprise dans le brouillard. Les cyberadversaires pourraient dès lors profiter de la situation pour s’introduire dans votre réseau et s’y déplacer.

Raison n° 2 : les adversaires peuvent aller et venir dans votre réseau des semaines durant

Une défaillance silencieuse laisse l’opportunité aux cyberattaquants de se déplacer librement dans votre environnement et d’y créer des portes dérobées afin de pouvoir y revenir à volonté. Dans la plupart des cas, l’entreprise est informée de la compromission par un tiers, tel que les forces de l’ordre ou ses propres clients ou fournisseurs.

Raison n° 3 : les entreprises ne disposent pas de la visibilité nécessaire pour surveiller efficacement les endpoints

Lorsqu’une compromission est découverte, l’entreprise victime peut passer des mois à essayer de corriger l’incident en raison du manque de visibilité nécessaire pour identifier et comprendre exactement ce qui s’est passé, comment et quelles mesures prendre — sans aucune certitude d’écarter définitivement le cyberattaquant.

Raison n° 4 : un accès à une cyberveille exploitable est nécessaire pour intervenir en cas d’incident

Si les entreprises peuvent manquer de la visibilité nécessaire pour comprendre ce qui se passe au niveau des endpoints, elles peuvent également ne pas être en mesure de recueillir, stocker et exploiter suffisamment rapidement les données pertinentes pour la sécurité.

Raison n° 5 : les données ne sont qu’une partie de la solution

Même lorsque des données sont disponibles, les équipes de sécurité ont besoin des ressources nécessaires pour les analyser et en tirer pleinement parti. C’est la raison pour laquelle le déploiement d’une solution de collecte d’événements (de type SIEM, par exemple) engendre souvent des problèmes de données complexes. Des défis liés aux recherches, à la rapidité et à l’évolutivité commencent alors à surgir et d’autres problèmes font surface avant même que les objectifs premiers ne puissent être atteints.

Raison n° 6 : la correction d’un incident peut prendre du temps et s’avérer coûteuse

Sans les fonctionnalités énumérées ci-dessus, les entreprises peuvent passer des semaines à essayer de déterminer les mesures à prendre, alors que leur seul recours est souvent de restaurer une image système des machines, ce qui peut perturber les processus métier, nuire à la productivité et entraîner de lourdes pertes financières.

Vous souhaitez découvrir une solution EDR en action ? Cliquez sur le bouton ci-dessous pour regarder une démonstration à la demande de la plateforme de protection des endpoints de CrowdStrike.