Qu’est-ce que la conformité du cloud ?

Le paysage de la conformité évolue très rapidement.

De nouvelles réglementations en matière de protection des données sont entrées en vigueur aux quatre coins du monde pour répondre aux problèmes de protection de la vie privée engendrés par la croissance exponentielle des données personnelles collectées par les entreprises.

Dans le même temps, l’évolution rapide des technologies informatiques a incité les entreprises à migrer leurs systèmes de datacenters sur site vers des infrastructures cloud.

De ce fait, de nombreux responsables d’entreprise ne savent pas exactement quelles sont leurs obligations en matière de conformité et ce que recouvre réellement la conformité de l’environnement cloud. Pourtant, dans la plupart des cas, les exigences sont identiques, que vous hébergiez vos données sur site ou dans un cloud public.

Voici ce que vous devez savoir : la conformité du cloud réside dans le respect des normes réglementaires en matière d’utilisation du cloud conformément aux lois locales, nationales et internationales. La principale différence entre la conformité traditionnelle et la conformité du cloud se situe dans la façon dont vous vous y prenez pour répondre à ces exigences.

Dans cet article, nous expliquerons ces différences en examinant les défis de la conformité du cloud et en décrivant les mécanismes permettant de garantir les meilleures pratiques. Mais tout d’abord, jetons les bases en passant en revue quelques-unes des normes et réglementations les plus courantes.

Normes et réglementations courantes en matière d’utilisation du cloud

Règlement général sur la protection des données (RGPD)

Le RGPD est une législation européenne qui a été conçue pour unifier et renforcer les lois sur la protection des données des États membres de l’UE. Il intègre un ensemble d’exigences très strictes visant à protéger le droit à la vie privée des citoyens de l’Espace économique européen (EEE).

Par exemple :

- La résidence des données, en vertu de laquelle vous ne pouvez traiter et stocker leurs données personnelles qu’au sein de l’EEE et d’un nombre limité d’autres pays autorisés, à moins qu’ils ne consentent au contraire.

- La minimisation des données, en vertu de laquelle vous ne devez collecter et stocker que les données personnelles dont votre entreprise a réellement besoin.

- La limitation du stockage, en vertu de laquelle vous ne devez pas conserver ces données plus longtemps que ce qui est strictement nécessaire.

- Le droit d’accès, en vertu duquel vous devez répondre positivement aux demandes des personnes qui souhaitent accéder aux données personnelles que vous détenez les concernant.

- Le droit d’effacement, en vertu duquel vous devez accéder aux demandes des personnes qui souhaitent que leurs données personnelles soient effacées.

Le RGPD comprend également des exigences en matière de sécurité des données. Toutefois, à l’instar des réglementations similaires en matière de protection des données du monde entier, celles-ci sont définies de manière très vague.

Bien que cette législation ne couvre que les citoyens européens, elle a néanmoins une portée mondiale. En effet, elle s’applique à toute entreprise qui stocke ou traite des données personnelles concernant des résidents de l’EEE, indépendamment de l’endroit où cette entreprise est implantée.

Les sanctions pour non-conformité sont potentiellement très lourdes : les amendes peuvent aller jusqu’à 20 millions d’euros ou 4 % du chiffre d’affaires annuel mondial, le montant le plus élevé étant retenu.

Depuis son départ de l’UE, le Royaume-Uni a adopté sa propre version du RGPD. Celle-ci est pratiquement identique au règlement de l’UE.

FedRAMP (Federal Risk and Authorization Management Program)

Le programme FedRAMP est l’un des rares exemples de réglementation gouvernementale couvrant spécifiquement les données traitées et stockées dans le cloud.

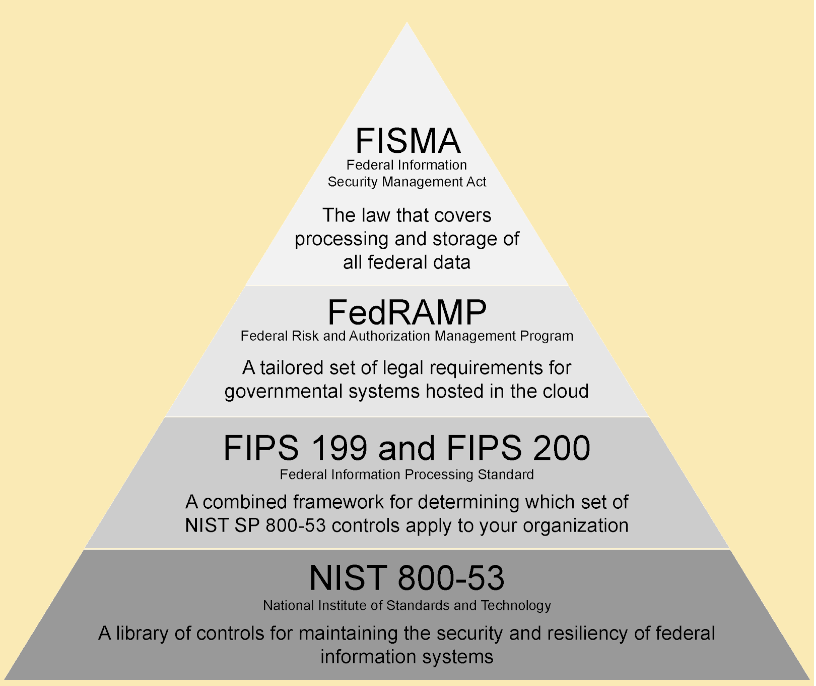

Il s’agit d’une version simplifiée de la loi FISMA (Federal Information Security Modernization Act), la loi américaine couvrant le traitement et le stockage des données par les agences fédérales et leurs sous-traitants, mais spécifiquement adaptée aux déploiements dans le cloud.

Le programme FedRAMP fait partie d’une kyrielle de cadres différents qui déterminent l’ensemble des contrôles qu’une entreprise doit mettre en œuvre pour assurer la sécurité et la résilience de ses systèmes informatiques. Ceux-ci sont définis par la norme NIST SP 800-53, une bibliothèque d’exigences classées en fonction du risque pour les données.

Place du programme FedRAMP au sein du système de conformité FISMA

Bien que l’adhésion au programme FedRAMP ou aux normes NIST soit volontaire pour les entreprises du secteur privé, leur adoption aide les entreprises à suivre une approche plus standard de la protection de la vie privée, compte tenu de la nature disparate du système réglementaire fédéral américain.

ISO 27000

ISO 27000 est une famille de normes internationales faisant état d’un ensemble de bonnes pratiques pour protéger les systèmes informatiques contre une série de menaces.

Notamment :

- ISO 27001 : norme de base de la série, qui fournit un ensemble général de contrôles pour la gestion de la sécurité des informations.

- ISO 27017 : ensemble supplémentaire de contrôles de sécurité pour les implémentations dans le cloud.

- ISO 27018 : ensemble de contrôles de confidentialité pour la gestion des données personnelles dans les environnements cloud.

- La conformité ISO est volontaire, mais la certification offre un certain nombre d’avantages. Par exemple, elle permet d’inspirer confiance aux clients et aux fournisseurs, de réduire le risque pour les informations en votre possession et de faciliter le respect des réglementations obligatoires en matière de protection des données.

Standard PCI DSS (Payment Card Industry Data Security Standard)

La norme PCI DSS, qui est administrée par un organisme composé des principaux acteurs du secteur des cartes de paiement, est une norme de sécurité qui s’applique à toute entreprise qui accepte ou traite des paiements par carte.

Elle définit 12 exigences que vous devez respecter pour protéger les transactions par carte et les données concernant le titulaire de la carte. Bien qu’elles restent générales, ces exigences sont légèrement plus spécifiques que celles définies dans les règlements sur la protection des données tels que le RGPD. Par exemple, vous êtes tenu d’installer un pare-feu et d’en assurer la maintenance.

Cependant, la mise en œuvre de cette exigence est différente dans le cloud. En effet, les pare-feux périmétriques traditionnels ne sont pas conçus pour la nature dynamique, distribuée et hautement évolutive du cloud. Pour résoudre ce problème, vous devrez implémenter un pare-feu cloud, c’est-à-dire une solution logicielle spécialement conçue pour protéger l’infrastructure cloud.

Défis de la conformité du cloud

Un type d’environnement informatique à la fois nouveau et différent présente des défis différents en matière de conformité. En voici quelques exemples.

Certifications et attestations

Pour satisfaire aux exigences des normes et réglementations applicables, vous et votre fournisseur de cloud public devez démontrer votre conformité.

Ainsi, outre les responsabilités qui vous incombent, vous devez vous assurer que votre plateforme cloud dispose également des certifications ou attestations appropriées.

Par ailleurs, vous devez surveiller la validation, car les lois sur la protection des données évoluent, de nouvelles réglementations entrent en vigueur et les fournisseurs de services cloud peuvent perdre leur agrément de conformité à tout moment.

Résidence des données

Comme la plupart des lois sur la protection des données ne vous autorisent à héberger des données personnelles que dans certains territoires définis, vous devez choisir avec soin les régions du cloud que vous comptez utiliser.

Cela peut être particulièrement difficile si votre entreprise est soumise à un nombre important de réglementations différentes. Le cas échéant, vous devrez peut-être adopter une approche multicloud pour vous assurer que vous disposez de la bonne combinaison de régions pour couvrir toutes les données réglementées.

Complexité du cloud

Il est impossible de protéger les ressources dont vous n’avez pas conscience. Malheureusement, le cloud est un environnement très complexe composé de nombreux éléments mobiles. Cela pose des problèmes en termes de visibilité et de contrôle des données que vous devez protéger.

En outre, du fait de cette complexité, il est plus difficile d’évaluer le risque auquel vos données sont exposées en vue de formuler une stratégie de protection appropriée.

Nouvelle approche de la sécurité

En matière de sécurité, la plupart des exigences de conformité sont de nature très générale et indiquent simplement que vous devez prendre des mesures techniques et organisationnelles appropriées pour protéger les données personnelles.

Cependant, les outils de sécurité traditionnels ne sont tout simplement pas à la hauteur, car ils sont conçus pour des environnements statiques et sont difficiles à adapter au cloud. Vous avez donc besoin de solutions de sécurité spécialement conçues pour les infrastructures cloud, où les adresses IP changent fréquemment et où les ressources sont régulièrement lancées et fermées. Cela implique une approche différente de la sécurité, avec une attention accrue sur la gestion de la configuration et sur la protection des workloads individuels.

Modèle de responsabilité partagée

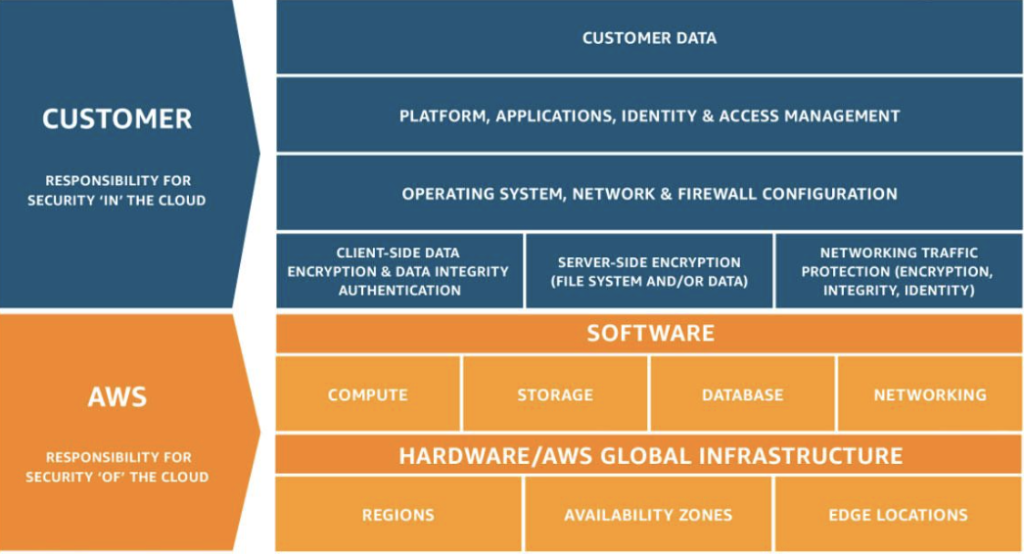

Lorsque vous hébergez des workloads dans le cloud, vous transférez une partie de la responsabilité de la sécurité à votre fournisseur de services cloud. Toutefois, il est important de comprendre où s’arrête la responsabilité du fournisseur de services cloud et où commence la vôtre.

C’est pourquoi chacun des principaux fournisseurs de services cloud publie un ensemble de règles, connues sous le nom de modèle de responsabilité partagée qui clarifie les responsabilités de chaque partie.

Par exemple, les responsabilités du fournisseur comprennent la sécurité de ses datacenters physiques, de son matériel et de ses hyperviseurs, tandis que celles des clients incluent leurs systèmes d’exploitation invités, leurs propres logiciels et la configuration de leurs réseaux.

Modèle de responsabilité partagée d’AWS. Source : AWS

Tout comme vous partagez la responsabilité de la sécurité, vous partagez également la responsabilité de la conformité. La répartition est également semblable. En d’autres termes, le fournisseur de services cloud est responsable de la conformité de l’infrastructure et des services qu’il fournit et vous êtes responsable de la conformité de vos déploiements sur la plateforme du fournisseur.

Bonnes pratiques en matière de conformité du cloud

Il existe une multitude de bonnes pratiques que vous pouvez suivre pour répondre aux exigences réglementaires, mais les pratiques suivantes sont particulièrement utiles pour assurer la conformité dans le cloud :

- Chiffrement : vous devez commencer par protéger les données à risque en les chiffrant à la fois au repos et en transit. Cependant, la sécurité de vos données dépend des clés que vous utilisez pour les chiffrer. Il vous faudra donc également maintenir de bonnes pratiques de gestion des clés.

- Confidentialité par défaut : la confidentialité doit être automatiquement intégrée à la conception des systèmes et aux activités de traitement. Cela facilitera considérablement le respect des réglementations ou normes en matière de protection des données.

- Principe du moindre privilège : vous devez uniquement accorder aux utilisateurs l’accès aux données et ressources dont ils ont réellement besoin pour accomplir leurs tâches. Cela réduira considérablement le risque de compromission par des menaces internes comme externes. Cela vous permettra également de démontrer que vous prenez les mesures appropriées pour répondre aux exigences de conformité.

- Zero Trust : vous devez mettre en œuvre une authentification, une autorisation et une surveillance strictes de tous les utilisateurs, endpoints et applications qui accèdent à votre réseau, sur la base du principe Zero Trust : « ne jamais faire confiance, toujours vérifier ».

- Infrastructures bien conçues : vous pouvez vous appuyer sur des cadres d’implémentation modulaires, publiés par les principaux fournisseurs de services cloud, tels que AWS, Microsoft Azure et Google Cloud Platform, qui présentent aux clients un ensemble de principes directeurs permettant de créer des workloads résilients, sécurisés et hautement optimisés sur leurs plateformes.

Au-delà de la conformité

L’adoption du cloud nécessite également un changement d’approche en matière de sécurité et de conformité. Il convient toutefois de garder à l’esprit que ces deux disciplines ne constituent pas les deux faces d’une même médaille.

La conformité a souvent une portée bien plus large, couvrant des questions telles que les droits des personnes et la manière dont vous traitez leurs informations personnelles. Cela entraîne des implications pour le traitement et le stockage de leurs données dans le cloud.

Dans le même temps, la conformité n’est en fin de compte qu’un simple exercice de cochage de cases pour s’assurer que vous répondez aux exigences de base des normes et règlements. Et cela ne garantit pas que vous êtes suffisamment protégé contre les risques de sécurité auxquels votre entreprise est confrontée.

C’est pourquoi la sécurité doit aller au-delà de la conformité et se concentrer non seulement sur ce que les programmes d’évaluation exigent, mais aussi sur ce dont votre entreprise a réellement besoin.

À défaut, vous pouvez toujours être potentiellement vulnérable aux attaques. Et les conséquences peuvent être extrêmement graves, de perturbations opérationnelles et pertes financières considérables à une atteinte durable à la réputation de votre entreprise.