L’empoisonnement de l’optimisation pour les moteurs de recherche (SEO) et la publicité malveillante (malvertising) ont considérablement augmenté, car le nombre de personnes utilisant les moteurs de recherche n’a jamais été aussi élevé. L’empoisonnement SEO touche aussi bien les particuliers que les entreprises, et pourtant beaucoup ignorent la menace qu’il représente pour la sécurité.

Cet article traite de l’empoisonnement SEO, de son fonctionnement, des mécanismes de détection et de prévention, et des stratégies d’atténuation.

Définition de l’empoisonnement SEO

Les cybercriminels utilisent la technique de l’empoisonnement SEO afin d’accroître la visibilité de leurs sites web malveillants et de les rendre plus crédibles aux yeux des internautes. Cette tactique joue sur la tendance naturelle de l’esprit humain à accorder plus de crédibilité aux premiers résultats. Elle fonctionne particulièrement bien lorsque les individus n’examinent pas attentivement les résultats de leurs recherches. Elle peut enfin entraîner le vol d’identifiants, des infections par des logiciels malveillants et des pertes financières.

Les cybercriminels peuvent même utiliser des types ciblés d’empoisonnement SEO, comme le harponnage (spear phishing), pour s’attaquer à des utilisateurs spécifiques, comme les administrateurs informatiques. Cette technique permet aux cyberattaquants de cibler et d’adapter leurs attaques à des publics spécifiques, ce qui les rend plus difficiles à identifier et à prévenir.

Fonctionnement de l’empoisonnement SEO

Les acteurs malveillants utilisent une multitude de techniques pour empoisonner le SEO. Le typosquattage est une méthode fréquemment utilisée pour cibler les utilisateurs qui, en ouvrant leur navigateur, tapent par erreur l’adresse d’un site web contenant une faute de frappe ou cliquent sur un lien dont l’URL est mal orthographiée. Les cyberattaquants enregistrent des noms de domaine similaires à ceux des noms légitimes afin d’exploiter ces erreurs mineures commises par les utilisateurs.

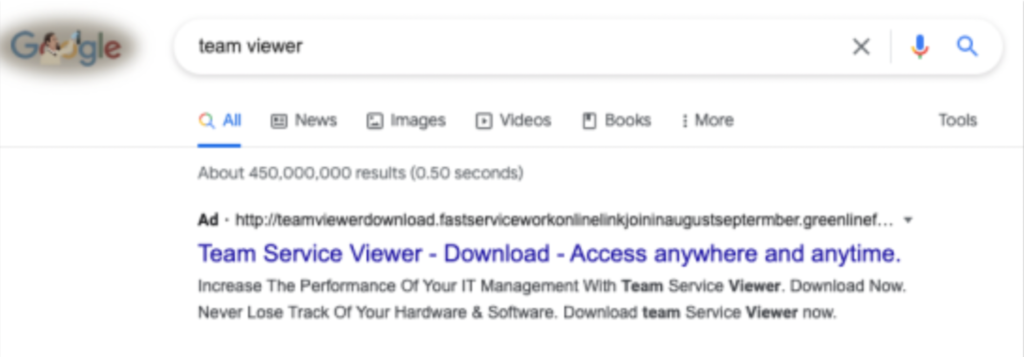

Prenons un exemple. Un utilisateur effectue une recherche pour TeamViewer (un programme qui permet de se connecter à distance à des ordinateurs) en tapant « team viewer » dans sa barre de recherche. L’utilisateur peut cliquer sur le premier résultat sans regarder de trop près l’URL et être redirigé vers un faux site web où il est invité à télécharger des fichiers infectés par des logiciels malveillants.

Les domaines faisant l’objet d’un typosquattage figurent souvent en tête des résultats de recherche, ce qui incite les utilisateurs à cliquer dessus.

Exemple d’empoisonnement SEO sur un résultat de moteur de recherche

Blackhat SEO

Le blackhat SEO fait référence aux tactiques non éthiques utilisées par les propriétaires de sites web pour améliorer leur classement dans les moteurs de recherche. Ils peuvent avoir recours au bourrage de mots-clés (keyword stuffing), au cloaking et à l’utilisation de réseaux de liens privés.

- Keyword stuffing : technique qui consiste à insérer des mots-clés non pertinents dans le texte d’une page web, les métabalises ou d’autres parties du site web afin d’induire en erreur les algorithmes des moteurs de recherche et d’améliorer le classement du site web.

- Cloaking : présenter aux robots des moteurs de recherche un matériel différent de celui qui s’affiche pour l’utilisateur lorsqu’il clique sur le lien. Cette méthode influence le classement des moteurs de recherche en affichant des informations favorables aux robots d’indexation tout en affichant un contenu non pertinent pour les utilisateurs.

- Manipulation du classement dans les moteurs de recherche : augmenter artificiellement le taux de clics d’un site web pour améliorer son classement dans les moteurs de recherche. Cette méthode utilise des robots ou des humains pour rechercher des mots-clés et générer de faux clics pour un site web particulier.

- Utilisation de réseaux de liens privés : créer un groupe de sites web sans lien entre eux et les relier les uns aux autres, en vue de créer un réseau de liens vers un site web principal. Cette méthode vise aussi à gonfler les performances des moteurs de recherche de manière artificielle, en tentant de reproduire les pratiques légitimes de créations de liens.

Campagnes récentes d’empoisonnement SEO

En janvier 2023, de multiples incidents de faux installateurs distribués via l’empoisonnement SEO ou la publicité malveillante ont eu lieu. Les cybercriminels ont utilisé des annonces Google Ads empoisonnées pour déposer un logiciel malveillant en langage Python censé dérober des informations telles que les mots de passe des navigateurs et les portefeuilles de cryptomonnaie.

Les faux installateurs et l’empoisonnement SEO restent populaires parmi les criminels pour diffuser des logiciels malveillants. Par exemple, des incidents récents ont impliqué de faux installateurs pour OBS Studio ou Notepad++ qui ont chargé des logiciels malveillants pour voler des informations sensibles.

Comment détecter l’empoisonnement SEO ?

Identifier l’empoisonnement SEO peut être difficile, mais les entreprises peuvent mieux se préparer en mettant en place des procédures de détection du typosquattage à l’aide d’outils de surveillance des risques numériques. Dès qu’une nouvelle URL est créée, le DRM peut fournir au personnel de sécurité des informations sur son propriétaire.

Une autre méthode de détection des URL malveillantes consiste à utiliser des indicateurs de compromission (IOC). Les listes d’IOC contenant des URL peuvent fournir des preuves du comportement suspect d’un site web, de classements anormaux dans les moteurs de recherche, de tentatives d’hameçonnage, de changements inattendus dans le trafic d’un site web et de contenu suspect. Ces listes peuvent être utilisées comme des listes de surveillance ou des listes de blocage pour une détection ou un blocage préventif.

Les solutions de détection et réponse à incident (EDR) sur les endpoints sont un bon moyen de repérer rapidement les IOC, car elles surveillent et enregistrent l’historique des utilisateurs et des clients. Les outils EDR peuvent réaliser des investigations informatiques et étudier toutes les activités des utilisateurs pendant une compromission afin de déterminer l’entrée d’un fichier malveillant dans le système. Les équipes de sécurité peuvent détecter et confiner les attaques par empoisonnement SEO en évaluant ces points de données.

Comment empêcher l’empoisonnement SEO ?

Outre les méthodes de surveillance, les entreprises peuvent également prendre des mesures proactives pour prévenir les attaques par empoisonnement SEO.

Formation et sensibilisation des utilisateurs à la sécurité

La formation et la sensibilisation des utilisateurs à la sécurité sont essentielles pour lutter contre les tentatives d’empoisonnement SEO. Les sociétés ont la possibilité de diminuer les risques de cyberattaques en formant leurs employés sur les méthodes de navigation sécurisées, en les informant sur le phishing et en mettant en place des mesures de sécurité efficaces pour les endpoints.

Stratégie de sécurité interne

La mise en place d’une puissante stratégie de sécurité interne et le blocage des sites malveillants connus peuvent contribuer à prévenir les tentatives d’empoisonnement SEO. Les entreprises peuvent réduire le risque que leurs employés visitent des sites web dangereux en mettant fréquemment à jour leurs logiciels de sécurité et en mettant en place des procédures rigoureuses de filtrage du web.

Divulgation des résultats anormaux en matière de SEO

En communiquant régulièrement à votre équipe de sécurité les résultats anormaux obtenus en matière de SEO, vous pouvez identifier rapidement les tentatives de manipulation SEO et y réagir. Votre entreprise pourra ainsi protéger de manière proactive son classement dans les moteurs de recherche et sa réputation en ligne.

Comment atténuer l’empoisonnement SEO ?

Pour réduire le risque d’attaques par empoisonnement SEO, les entreprises peuvent utiliser des outils de détection du typosquattage tels que CrowdStrike Falcon Intelligence Recon pour déterminer si une variante de leur domaine est déjà utilisée par quelqu’un d’autre.

2024 CrowdStrike Global Threat Report: résumé

Le Global Threat Report 2024 de CrowdStrike s’appuie sur les observations des experts de l’équipe CrowdStrike spécialisée dans la lutte contre les cyberadversaires. Il passe en revue les thèmes, tendances et événements marquants du paysage des cybermenaces.

TéléchargerConclusion

Dans cet article, nous avons parlé de l’empoisonnement SEO, une technique utilisée par les cybercriminels pour distribuer des logiciels malveillants, voler des identifiants et se livrer à des activités illégales. Les particuliers et les entreprises doivent être conscients des dangers et prendre les mesures adéquates pour se protéger, notamment en procédant à des évaluations régulières de la sécurité, en sensibilisant leur personnel et leurs clients, et en mettant en place des systèmes de détection et réponse à incident.

CrowdStrike Falcon Insight XDR est un système de détection et de réponse à incident pour endpoints qui inclut une réponse en temps réel. Il permet aussi aux équipes de sécurité de détecter instantanément l’empoisonnement SEO. Pour commencer, consultez la version d’essai gratuite de CrowdStrike Falcon.